【INSHack2018】42.tar.xz

知识点:压缩包套娃、bash命令

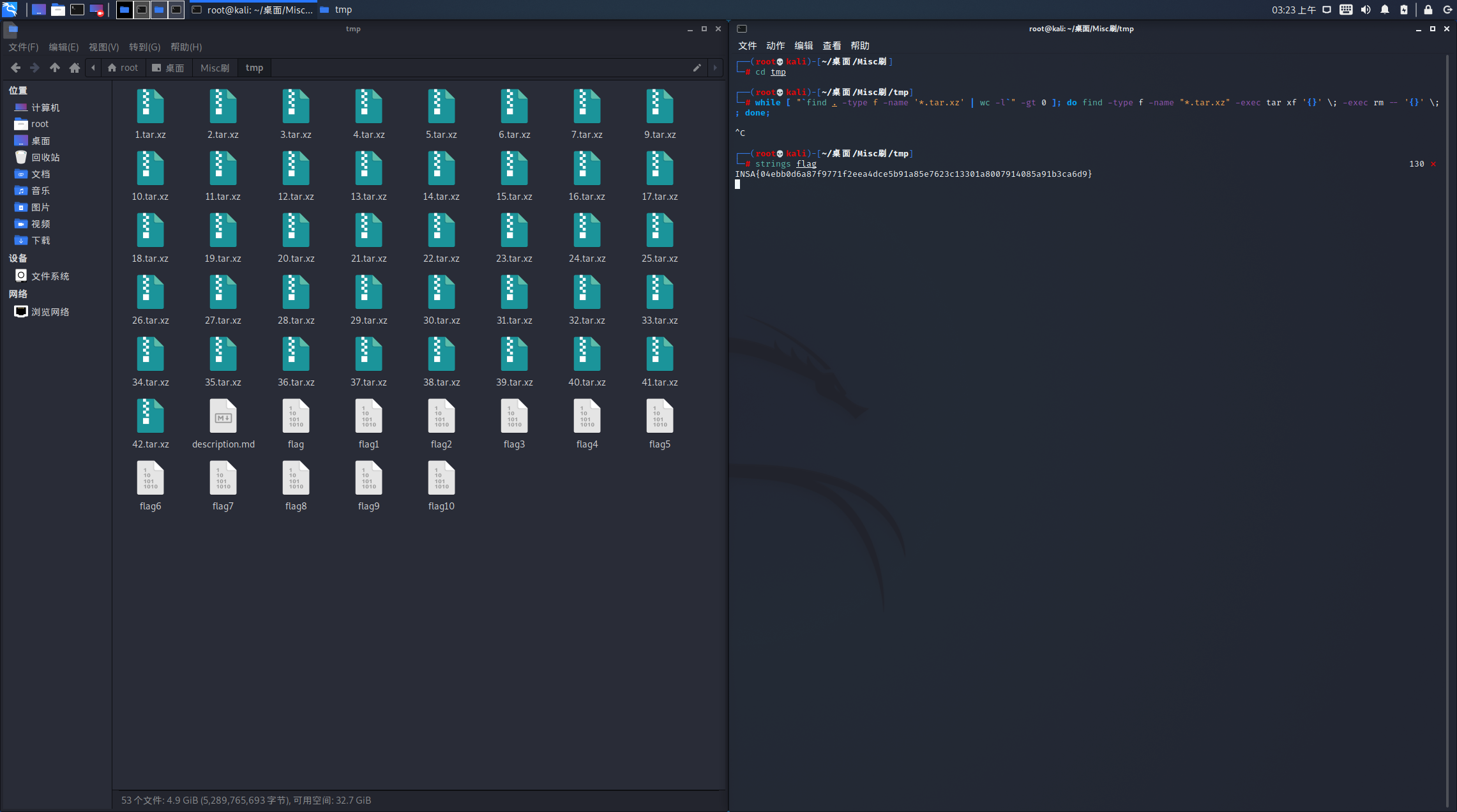

对于压缩包套娃的题目,用 bash 命令循环解压即可

|

|

while [ "find . -type f -name '*.tar.xz' | wc -l" -gt 0 ]; do find -type f -name "*.tar.xz" -exec tar xf '{}' ; -exec rm -- '{}' ;; done;

题目分析

压缩包套娃,解压没有密码,可以直接解压。那么用 bash 命令直接循环解压即可

|

|

将包含 42.tar.xz 压缩文件的 tmp 文件夹直接拖入 kali 中,然后再 tmp目录下执行上面的bash命令,如果是直接把 压缩文件拖入kali 执行上面的命令会发生错误,暂时没找到原因。

|

|

INSA{04ebb0d6a87f9771f2eea4dce5b91a85e7623c13301a8007914085a91b3ca6d9}

大流量分析(二)

知识点:流量分析(SMTP)

SMTP:简单邮件传输协议

题目分析

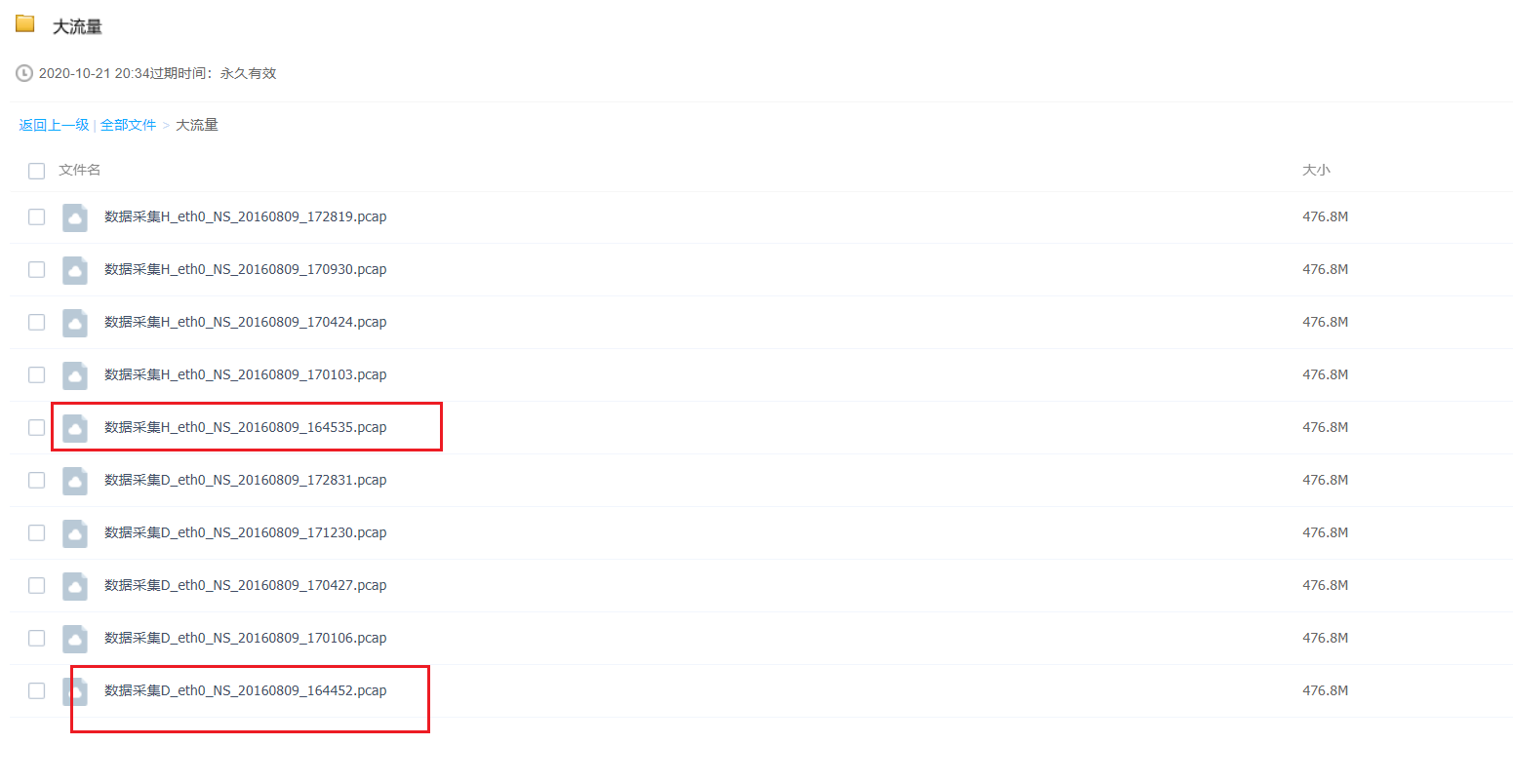

打开题目给的文件下载链接,因为文件很大,看了一下 164535.pcap 这个流量包稍微特别些,就先下载看了一下

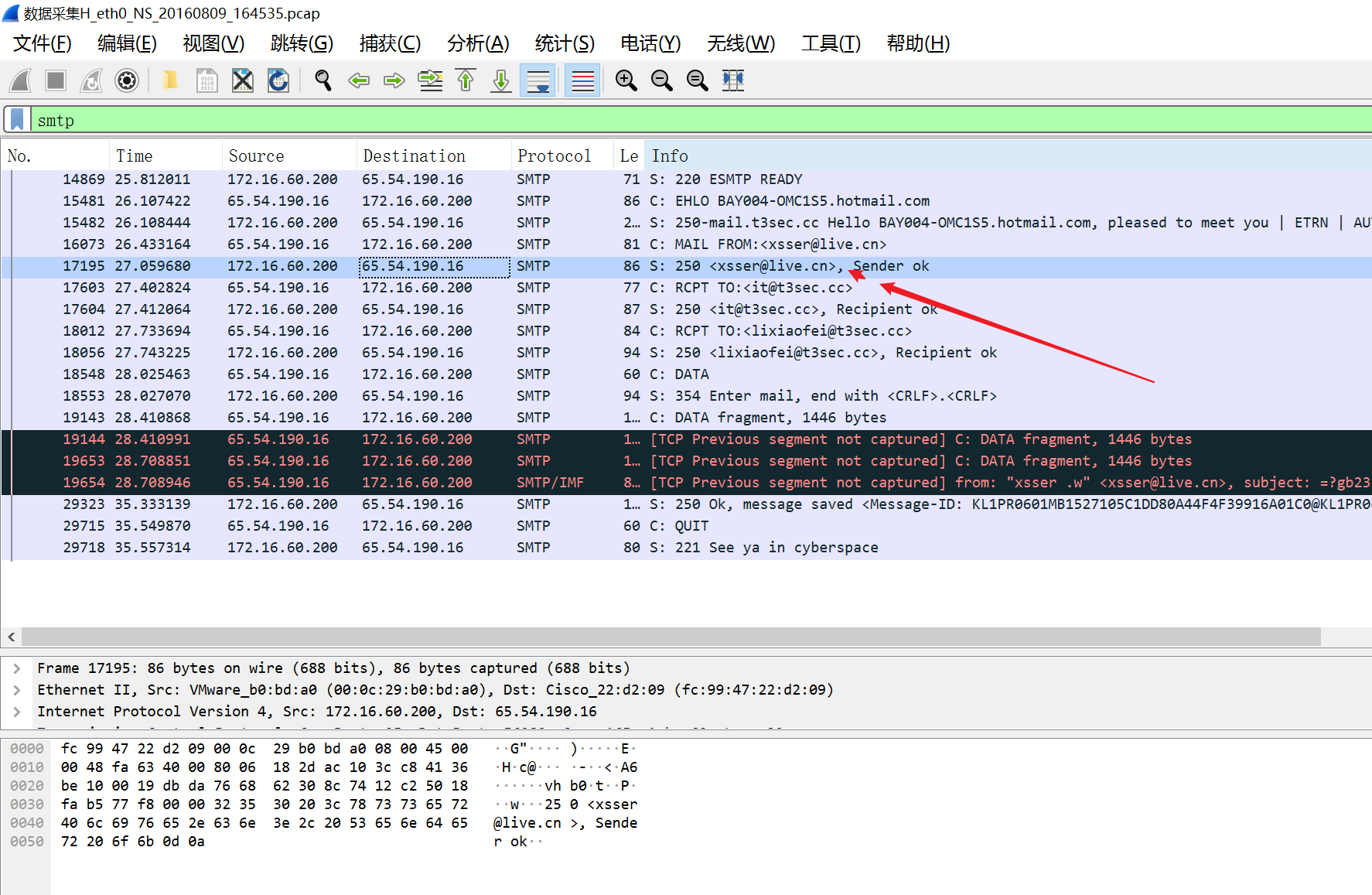

题目说 flag是黑客使用的邮箱,既然有邮件的传输,那么就要用到邮件传输协议 SMTP.

筛选 SMTP 流量包

【MRCTF2020】寻找xxx

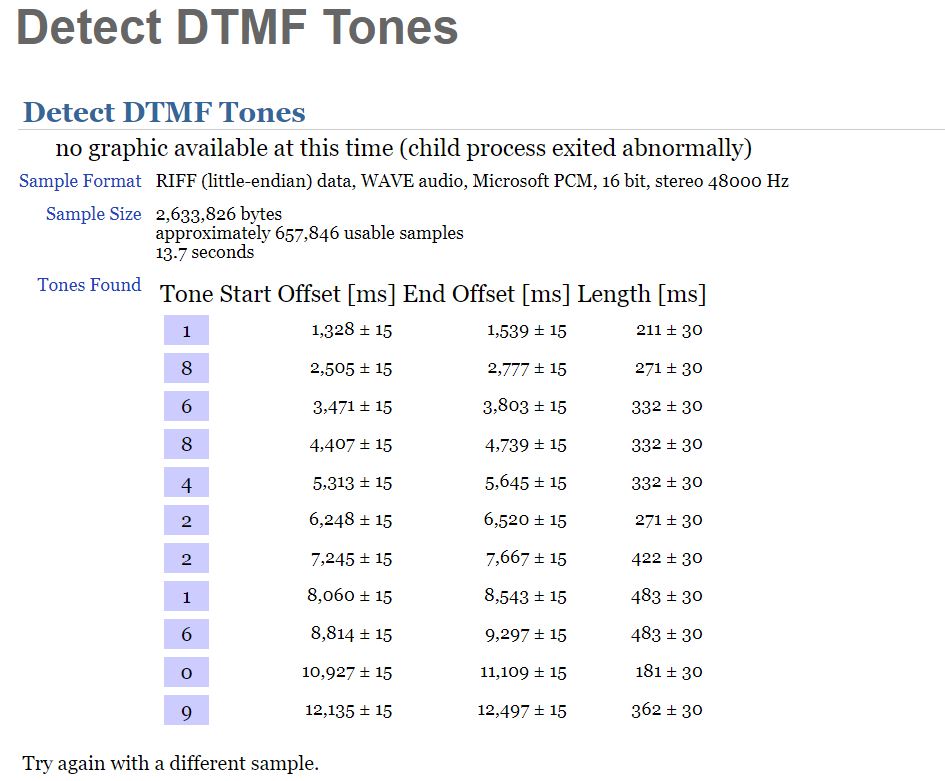

知识点:拨号音隐写(dtmf)

本地拨号音识别工具 dtmf2num

使用方法:

powershell 执行:

PS E:\CTF_tool\4.Misc_tool\10.拨号音隐写\dtmf2num> .\dtmf2num.exe 密码.wav

题目分析

用 在线拨号音识别网站 轻松得到电话号码: 18684221609

发送号码到 天璇merak的公众号,得到 flag

flag{Oh!!!!!_Y0u_f1nd_my_secret}

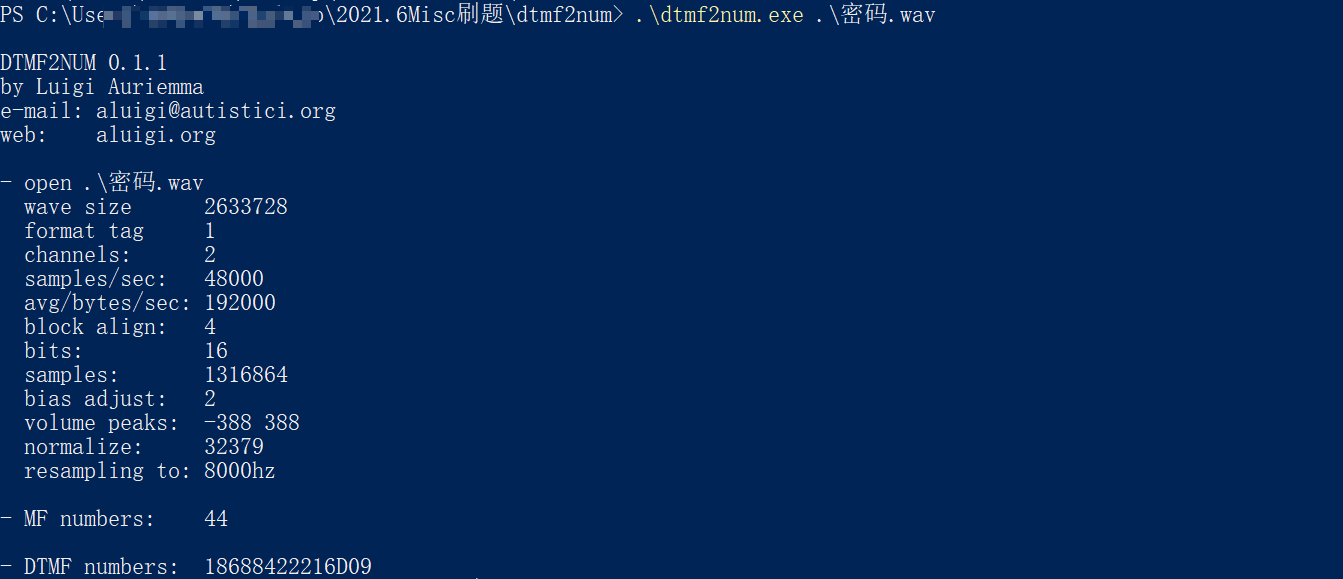

方法二:用本地工具dtmf2num

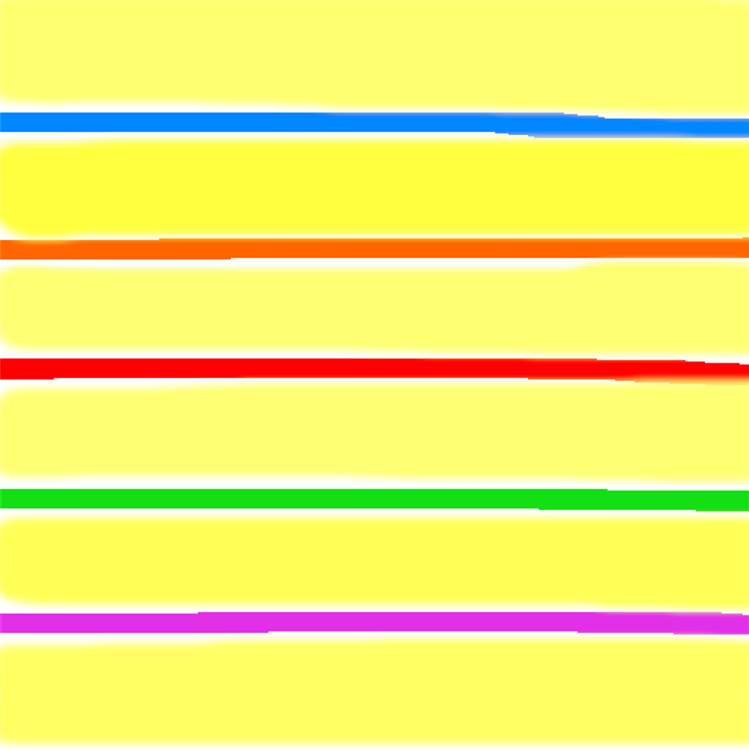

【NPUCTF2020】碰上彩虹,吃定彩虹!

知识点:

Autokey爆破

零宽字符隐写

词频统计

词频统计脚本

|

|

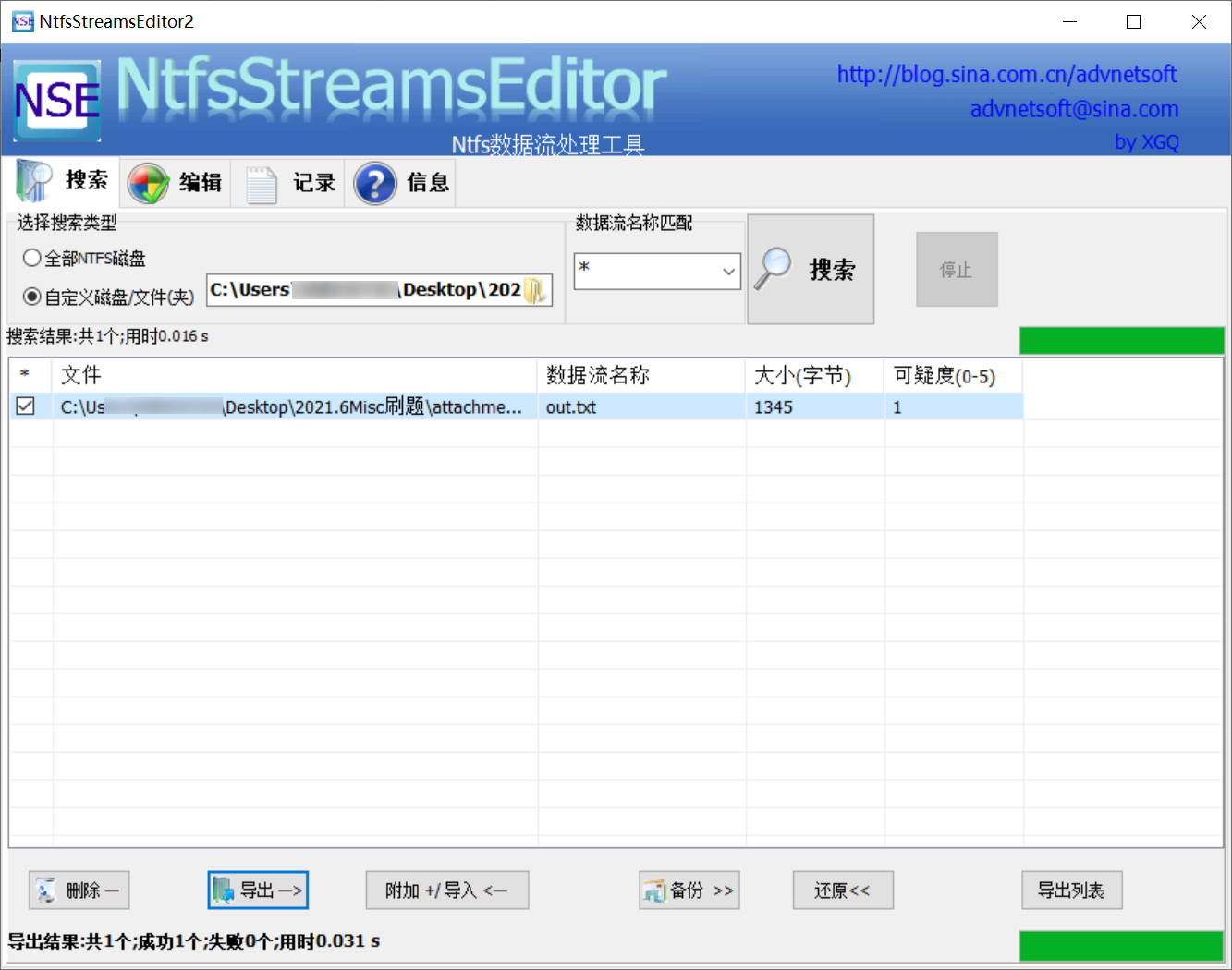

NTFS文件隐写

工具:ntfsstreamseditor

Encrypto数据加密软件

下载链接,encrypt加密文件的后缀为 .crypto

图片RGB颜色分析

参考文章

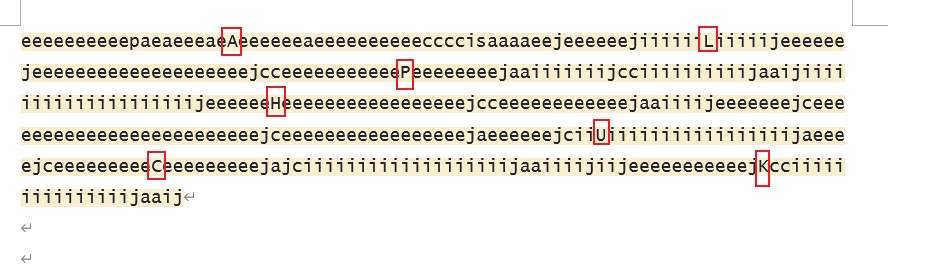

ALPHUCK加密

ALPHUCK加解密网站 网站,查阅可知 Alphuck 的加密方法仅包含 8 个小写字母 a c e i j o p s

题目分析

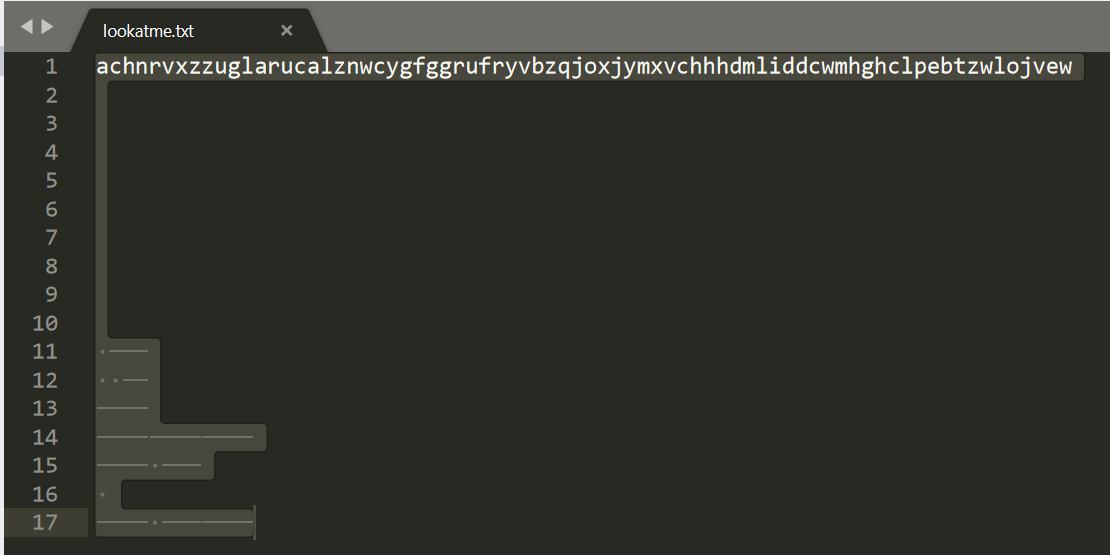

题目给了三份文件 lookatme.txt 、maybehint.txt、secret

用 Sublime Text 打开 lookatme.txt 文件,发现摩斯电码

.- ..- - --- -.- . -.--

解码后得到:autokey

将密文 achnrvxzzuglarucalznwcygfggrufryvbzqjoxjymxvchhhdmliddcwmhghclpebtzwlojvew 放入 break_atuokey.py中

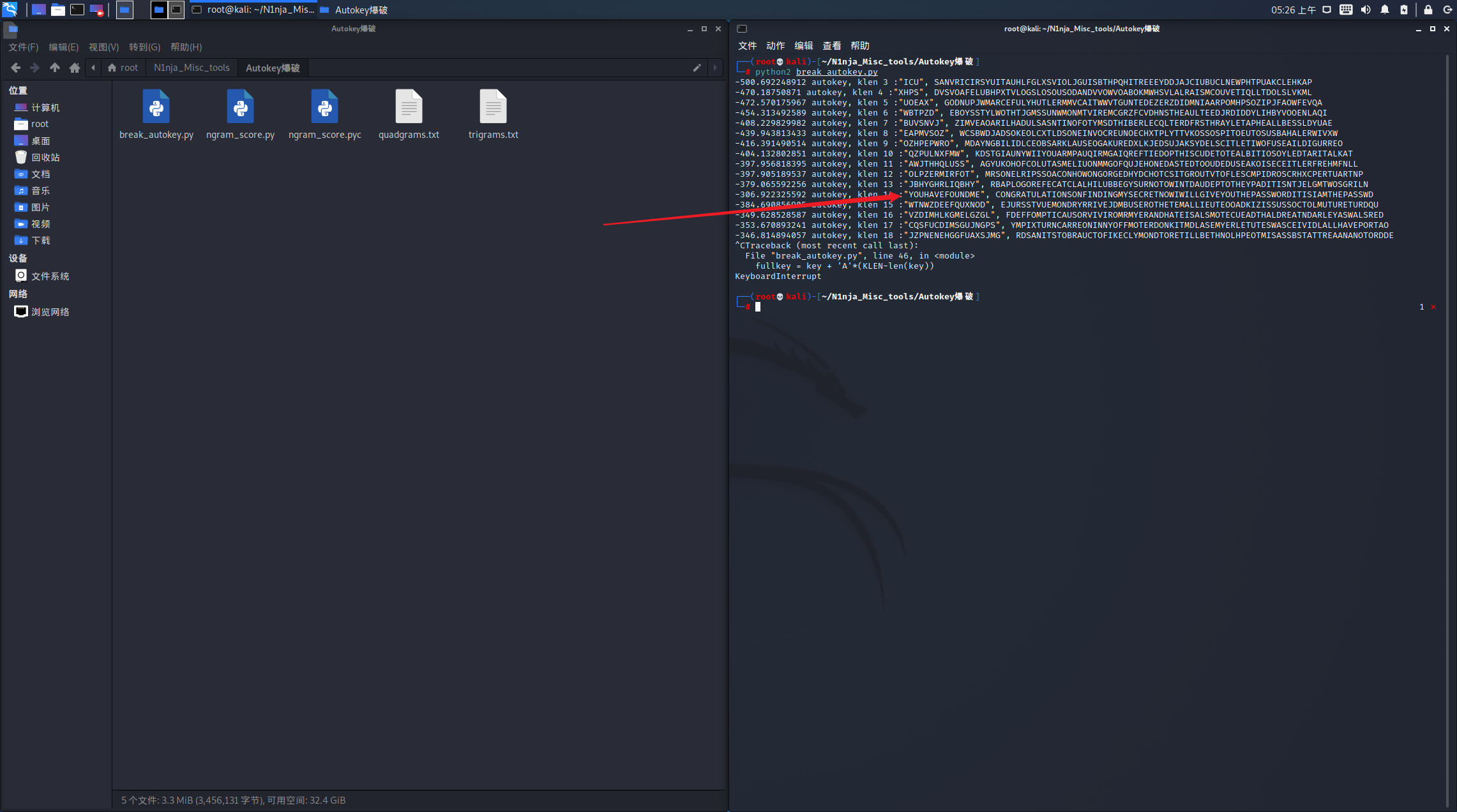

进行 autokey 爆破

|

|

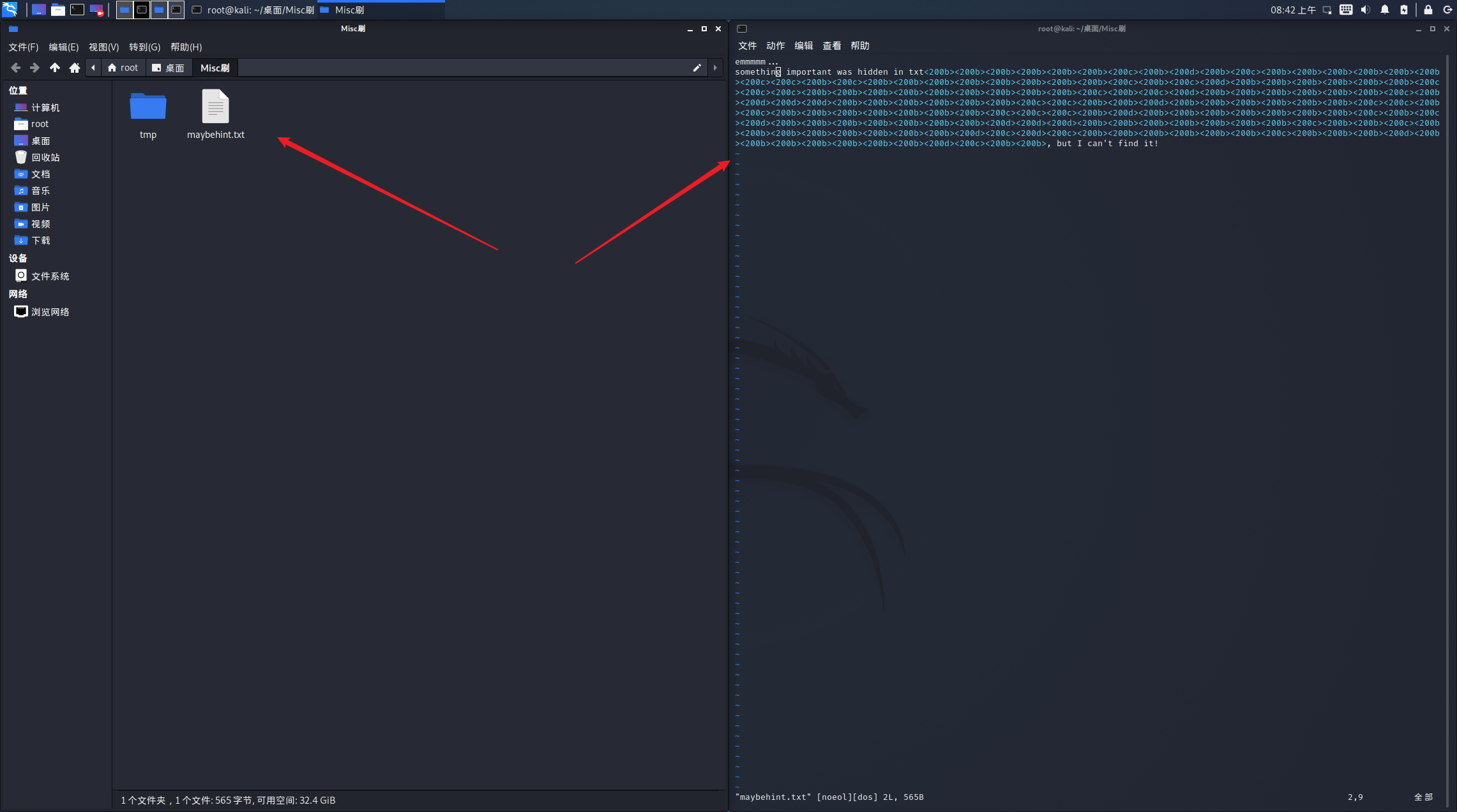

查看maybehint.txt文件内容

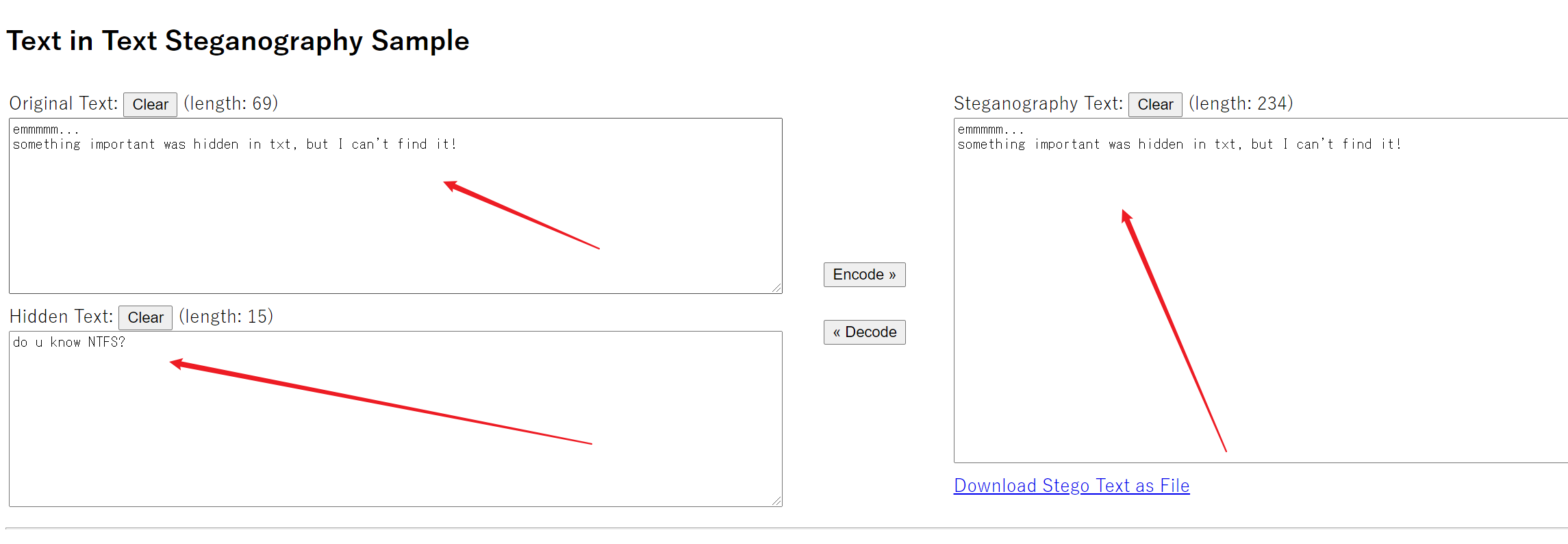

emmmmm... something important was hidden in txt, but I can't find it!

提示有隐写的信息:查看文件大小,发现有 656字节。显然有隐写的内容,在kali 中用 vim 查看

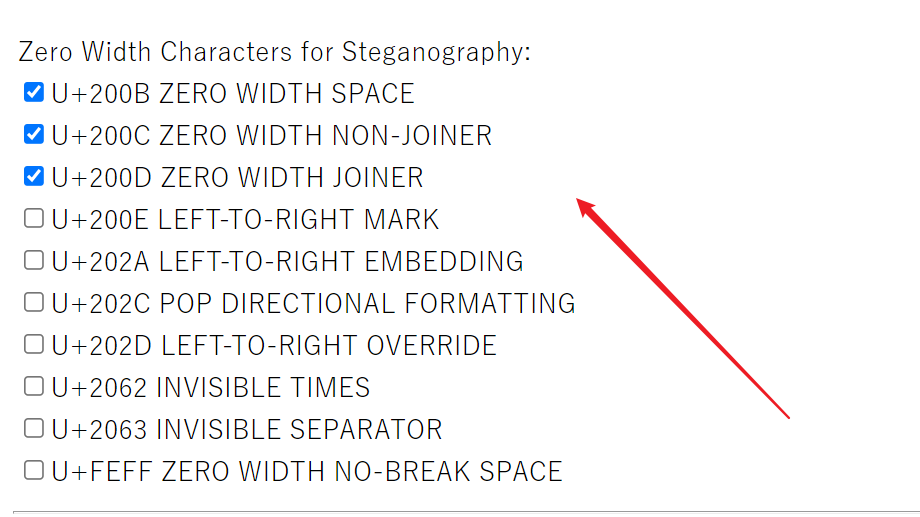

可以知道这里是零宽字符隐写,参考:【UTCTF2020】zero

|

|

将 maybehint.txt 文件隐写内容 用在线网站解密:

http://330k.github.io/misc_tools/unicode_steganography.html

得到新提示 NTFS,ntfsstreamseditor 文件隐写

导出文本 out.txt 得到:

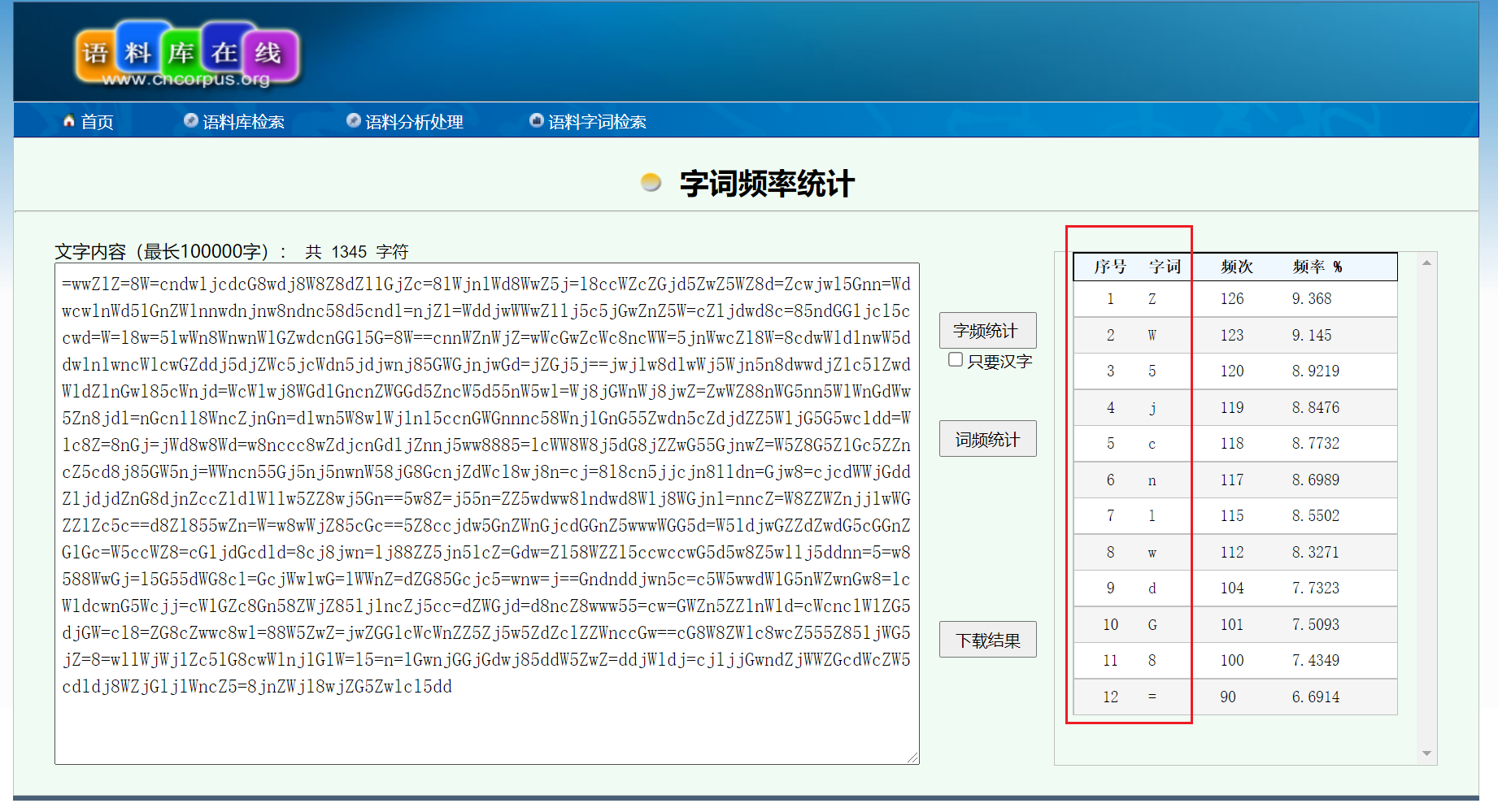

=wwZlZ=8W=cndwljcdcG8wdj8W8Z8dZllGjZc=8lWjnlWd8WwZ5j=l8ccWZcZGjd5ZwZ5WZ8d=Zcwjwl5Gnn=WdwcwlnWd5lGnZWlnnwdnjnw8ndnc58d5cndl=njZl=WddjwWWwZllj5c5jGwZnZ5W=cZljdwd8c=85ndGGljcl5ccwd=W=l8w=5lwWn8WnwnWlGZwdcnGGl5G=8W==cnnWZnWjZ=wWcGwZcWc8ncWW=5jnWwcZl8W=8cdwWldlnwW5ddwlnlwncWlcwGZddj5djZWc5jcWdn5jdjwnj85GWGjnjwGd=jZGj5j==jwjlw8dlwWj5Wjn5n8dwwdjZlc5lZwdWldZlnGwl85cWnjd=WcWlwj8WGdlGncnZWGGd5ZncW5d55nW5wl=Wj8jGWnWj8jwZ=ZwWZ88nWG5nn5WlWnGdWw5Zn8jdl=nGcnll8WncZjnGn=dlwn5W8wlWjlnl5ccnGWGnnnc58WnjlGnG55Zwdn5cZdjdZZ5WljG5G5wcldd=Wlc8Z=8nGj=jWd8w8Wd=w8nccc8wZdjcnGdljZnnj5ww8885=lcWW8W8j5dG8jZZwG55GjnwZ=W5Z8G5ZlGc5ZZncZ5cd8j85GW5nj=WWncn55Gj5nj5nwnW58jG8GcnjZdWcl8wj8n=cj=8l8cn5jjcjn8lldn=Gjw8=cjcdWWjGddZljdjdZnG8djnZccZldlWllw5ZZ8wj5Gn==5w8Z=j55n=ZZ5wdww8lndwd8Wlj8WGjnl=nncZ=W8ZZWZnjjlwWGZZlZc5c==d8Zl855wZn=W=w8wWjZ85cGc==5Z8ccjdw5GnZWnGjcdGGnZ5wwwWGG5d=W5ldjwGZZdZwdG5cGGnZGlGc=W5ccWZ8=cGljdGcdld=8cj8jwn=lj88ZZ5jn5lcZ=Gdw=Zl58WZZl5ccwccwG5d5w8Z5wllj5ddnn=5=w8588WwGj=l5G55dWG8cl=GcjWwlwG=lWWnZ=dZG85Gcjc5=wnw=j==Gndnddjwn5c=c5W5wwdWlG5nWZwnGw8=lcWldcwnG5Wcjj=cWlGZc8Gn58ZWjZ85ljlncZj5cc=dZWGjd=d8ncZ8www55=cw=GWZn5ZZlnWld=cWcnclWlZG5djGW=cl8=ZG8cZwwc8wl=88W5ZwZ=jwZGGlcWcWnZZ5Zj5w5ZdZclZZWnccGw==cG8W8ZWlc8wcZ555Z85ljWG5jZ=8=wllWjWjlZc5lG8cwWlnjlGlW=l5=n=lGwnjGGjGdwj85ddW5ZwZ=ddjWldj=cjljjGwndZjWWZGcdWcZW5cdldj8WZjGljlWncZ5=8jnZWjl8wjZG5Zwlcl5dd

词频统计

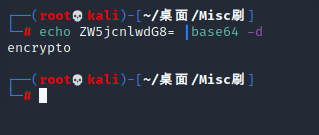

得到: ZW5jcnlwdG8=

base64解码得到 :encrypto

google一下 encrypto ,知道了这是个加密软件,下载链接,encrypt加密文件的后缀为 crypto,将 secret 文件后缀名改为 secret.crypto 即可打开文件

文件解密需要密码,前面 autokey 爆破得到了一份密码的

IAMTHEPASSWD

iamthepasswd

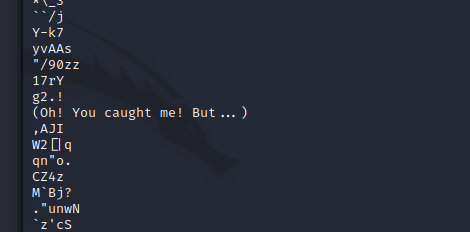

然后卡在这里解不开,根据官方的提示,需要把加粗的括号删掉

在kali 中用 strings 命令查看 secret.crypto 文本

用 notepad++ 打开文本,删掉 (Oh! You caught me! But...)

重新解密得到下面的png图片

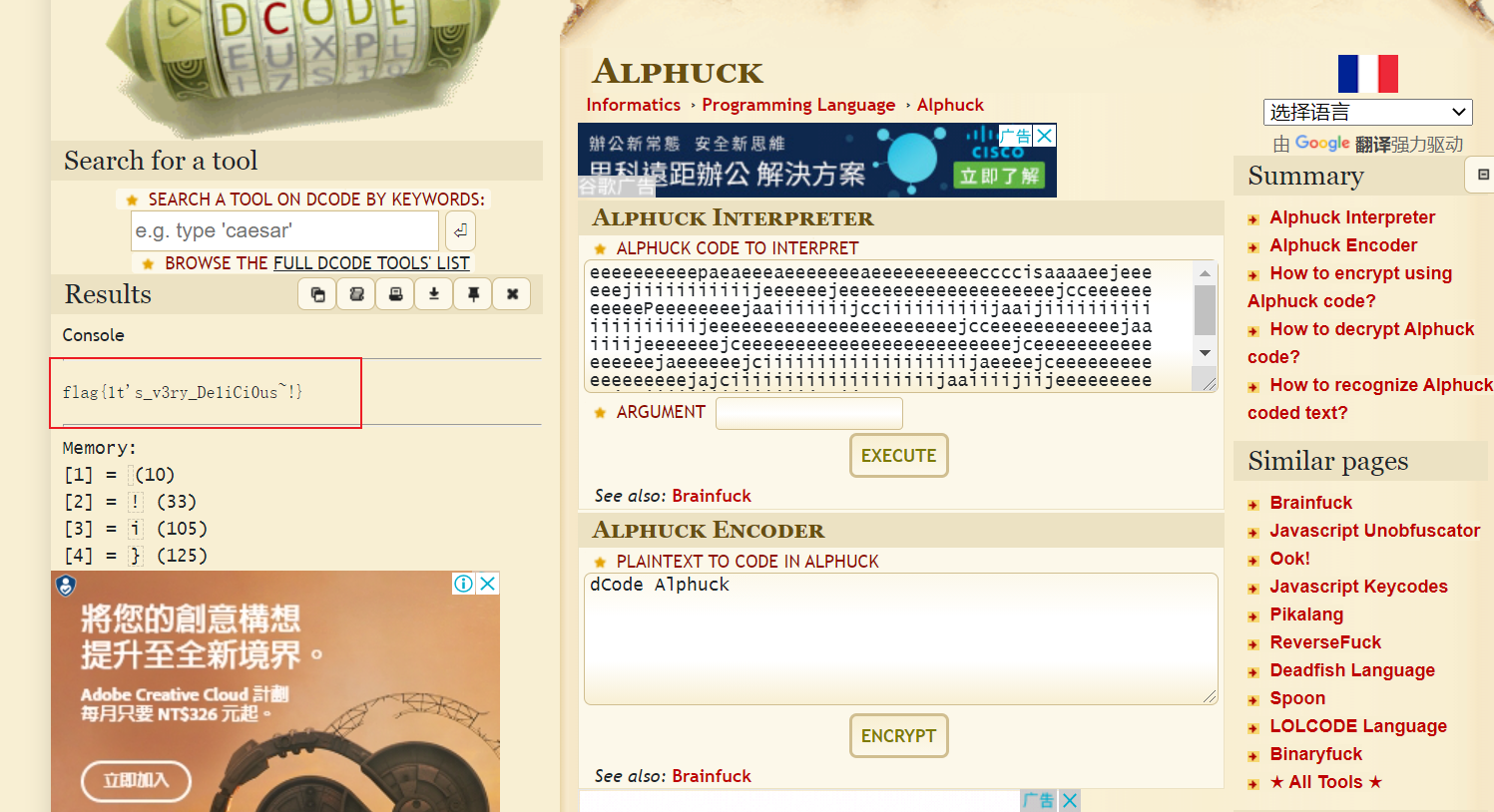

用 foremost 进行隐写文件的提取,得到一个 zip 文件,解压需要密码

参考文章:很好的色彩呃?

|

|

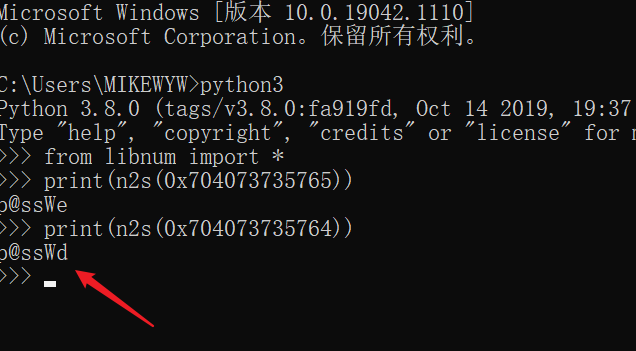

解压密码 p@ssWd,解压得到 弗拉格.docx,很明显这就是 flag 了

将大写连起来就是 ALPHUCK,google查一下

得到这个 Alphuck 网站,查阅可知Alphuck 的加密方法仅包含 8 个小写字母 a c e i j o p s

eeeeeeeeeepaeaeeeaeeeeeeeaeeeeeeeeeeccccisaaaaeejeeeeeejiiiiiiiiiiijeeeeeejeeeeeeeeeeeeeeeeeeeejcceeeeeeeeeeePeeeeeeeejaaiiiiiiijcciiiiiiiiiijaaijiiiiiiiiiiiiiiiiiiiijeeeeeeeeeeeeeeeeeeeeeeejcceeeeeeeeeeeejaaiiiijeeeeeeejceeeeeeeeeeeeeeeeeeeeeeeeejceeeeeeeeeeeeeeeeejaeeeeeejciiiiiiiiiiiiiiiiiiijaeeeejceeeeeeeeeeeeeeeeeejajciiiiiiiiiiiiiiiiiiijaaiiiijiijeeeeeeeeeeejcciiiiiiiiiiiiiiijaaij

|

|

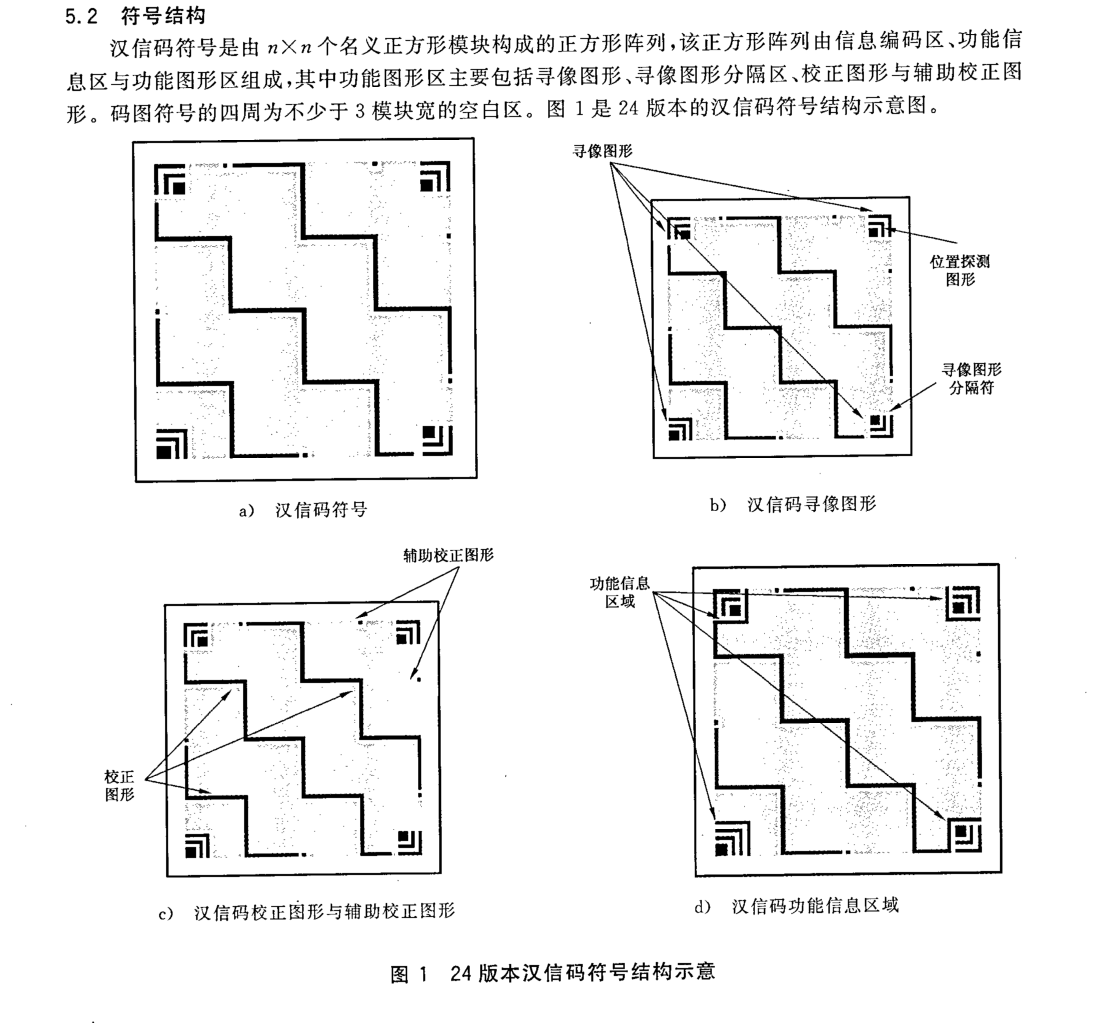

【网鼎杯 2020 青龙组】虚幻2

知识点:汉信码、RGB信息识别脚本

汉信码--wiki 是一种矩阵式二维条码。从形状上,它呈正方向、有深色和浅色数据模块分布其间。

历史:

汉信码的研发始于2003年,并于2005年年末完成。汉信码研是中国物品编码中心依据中国国家“十五”重大科技专项——《二维条码新码制开发与关键技术标准研究》研发成功。

汉信码结构特质:

注意 :寻像图形的特征

题目分析

1、题目描述

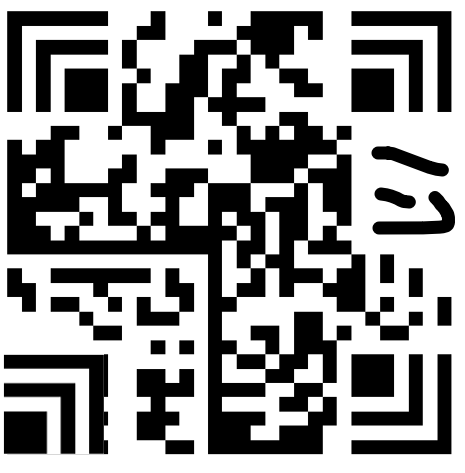

1、汉信码

2、 图片要转转

3、 暴力修补

下载题目得到一份 file 文件, 010editor打开发现是 png 文件。添加 .png后缀名后打开,得到下图有点像二维码

看了其他师傅的 blog 后,才知道这是汉信码

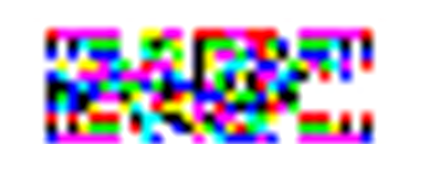

用 stegsolve.jar 查看图片的 RGB通道,得到下面图片:(用PPT旋转的图片)

这里的第一种做法是用excle,自己绘制出汉信码,按列读取。

参考:

第二种做法是写python脚本读取, file.png 图片的RGB值,再进行汉信码还原。脚本不会写,这里是用的

root师傅的脚本

该图宽36像素,高度12像素。写脚本读取图片的RGB值(竖着读),每一个像素点的每一个RGB值都要逐个分析,“255”视为1,“0”视为0:

读取 file.png ,获取RGB值

|

|

将 RGB信息重新合成 图片

|

|

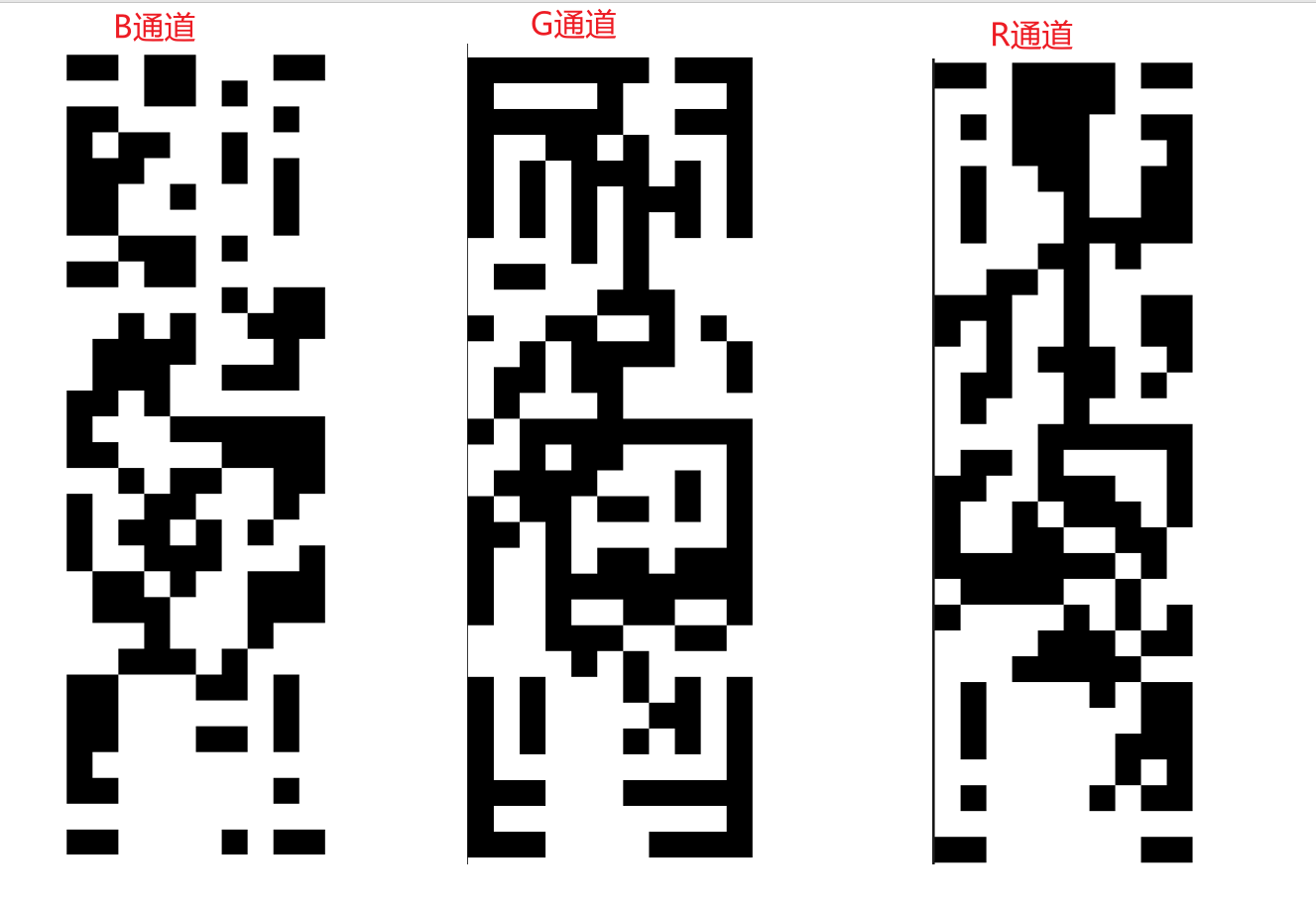

执行上面的脚本得到,恢复的汉信码:

打开图片可以用 VScode打开,就不会很模糊了

对比正确的汉信码,发现左下角的寻像图形不正确,PS调整后,得到的汉信码通过扫描依旧无法识别

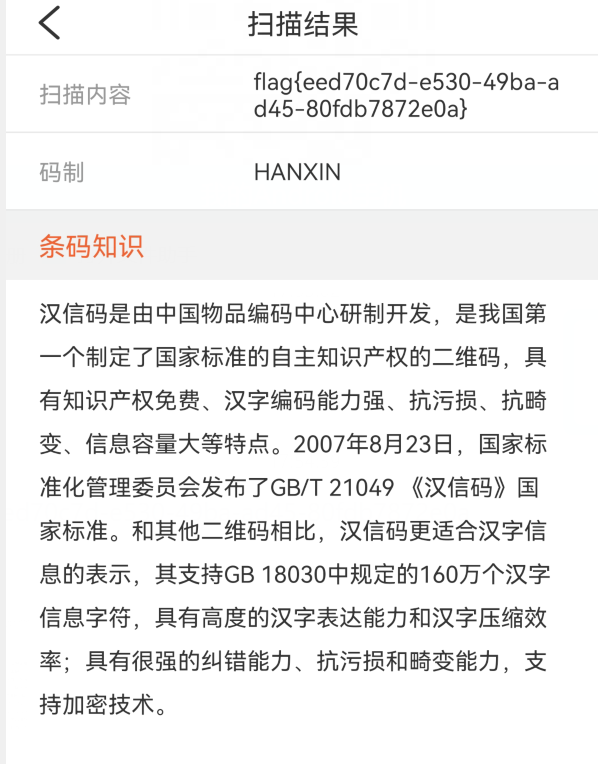

这里涉及汉信码的纠错识别,将右边空白部分随便写两笔,强行误码让他自修复。得到flag

汉信码自动识别的网站已经挂掉了,识别软件在手机下载 中国编码。然后扫码识别

【GKCTF 2021】签到

知识点:流量分析(HTTP流量)、字符反转+base64解码、CyberChef工具

CyberChef 在线网站:

CyberChef下载本地工具:

Releases · gchq/CyberChef · GitHub

Github 文件加速网站

题目分析

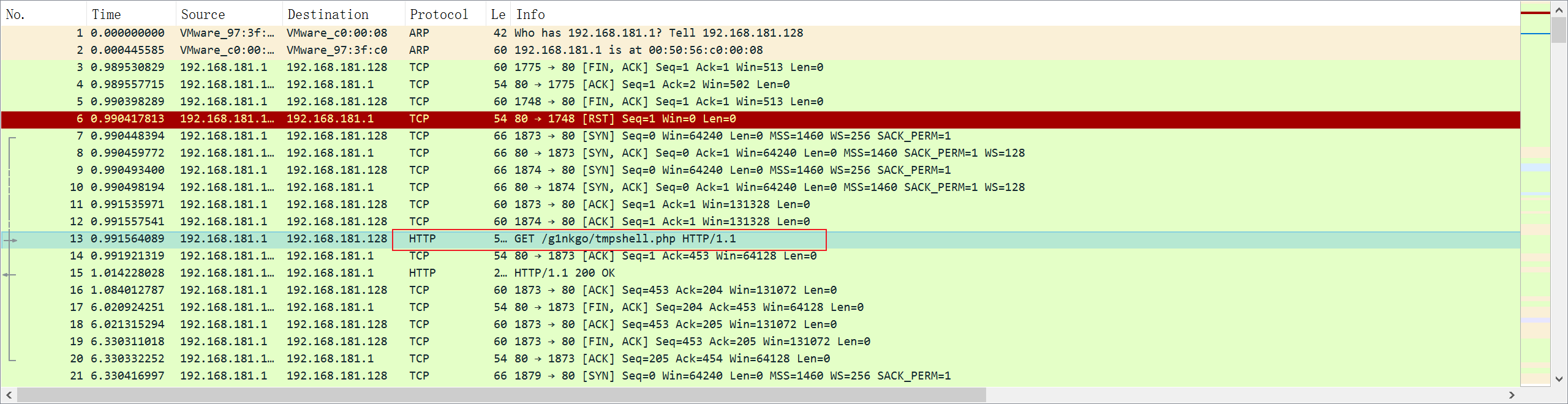

下载得到 tmpshell.pcapng 文件,wireshark 打开发现 HTTP传输过 tmpshell.php 文件

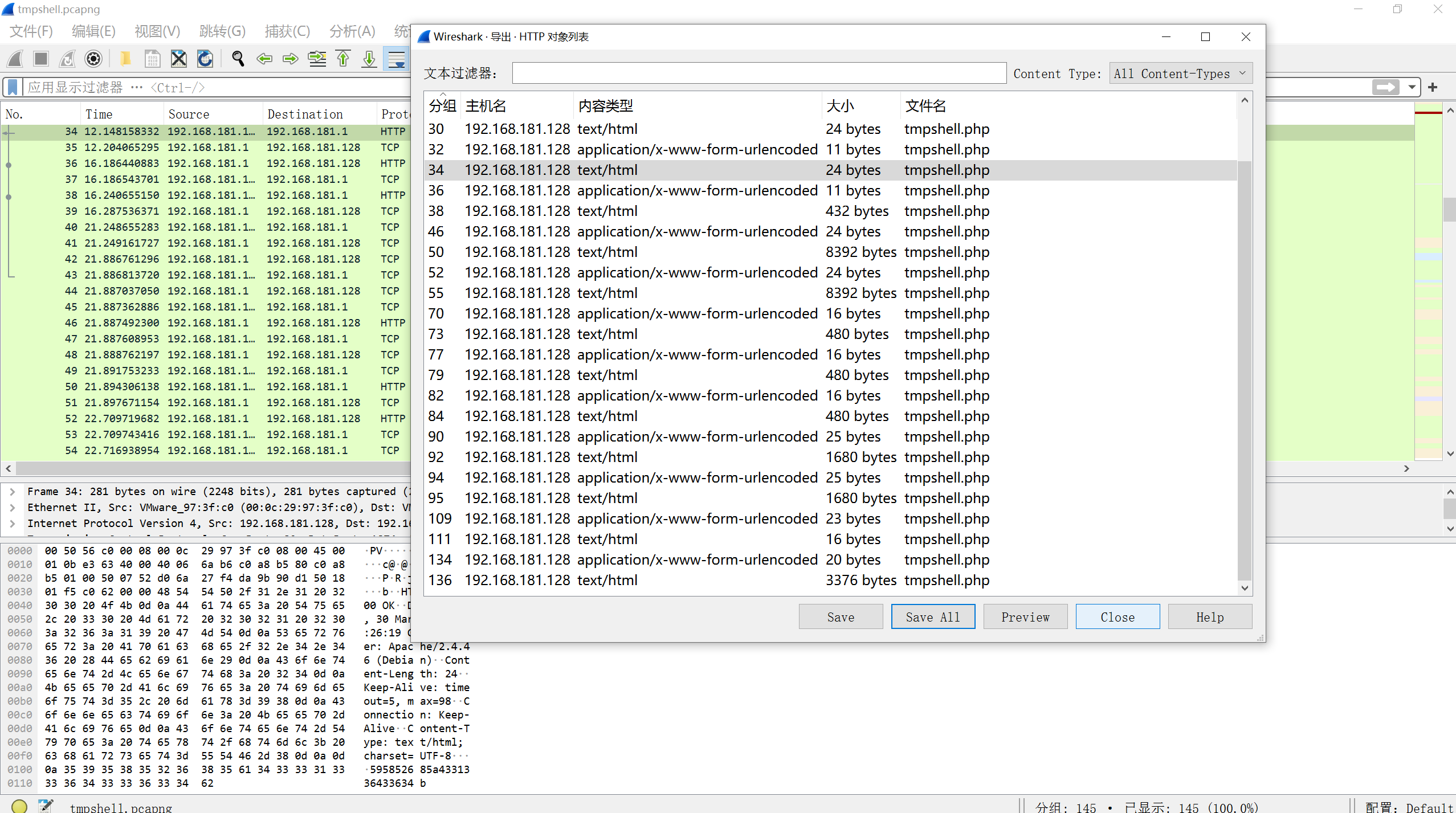

导出 HTTP 对象,新建文件夹保存

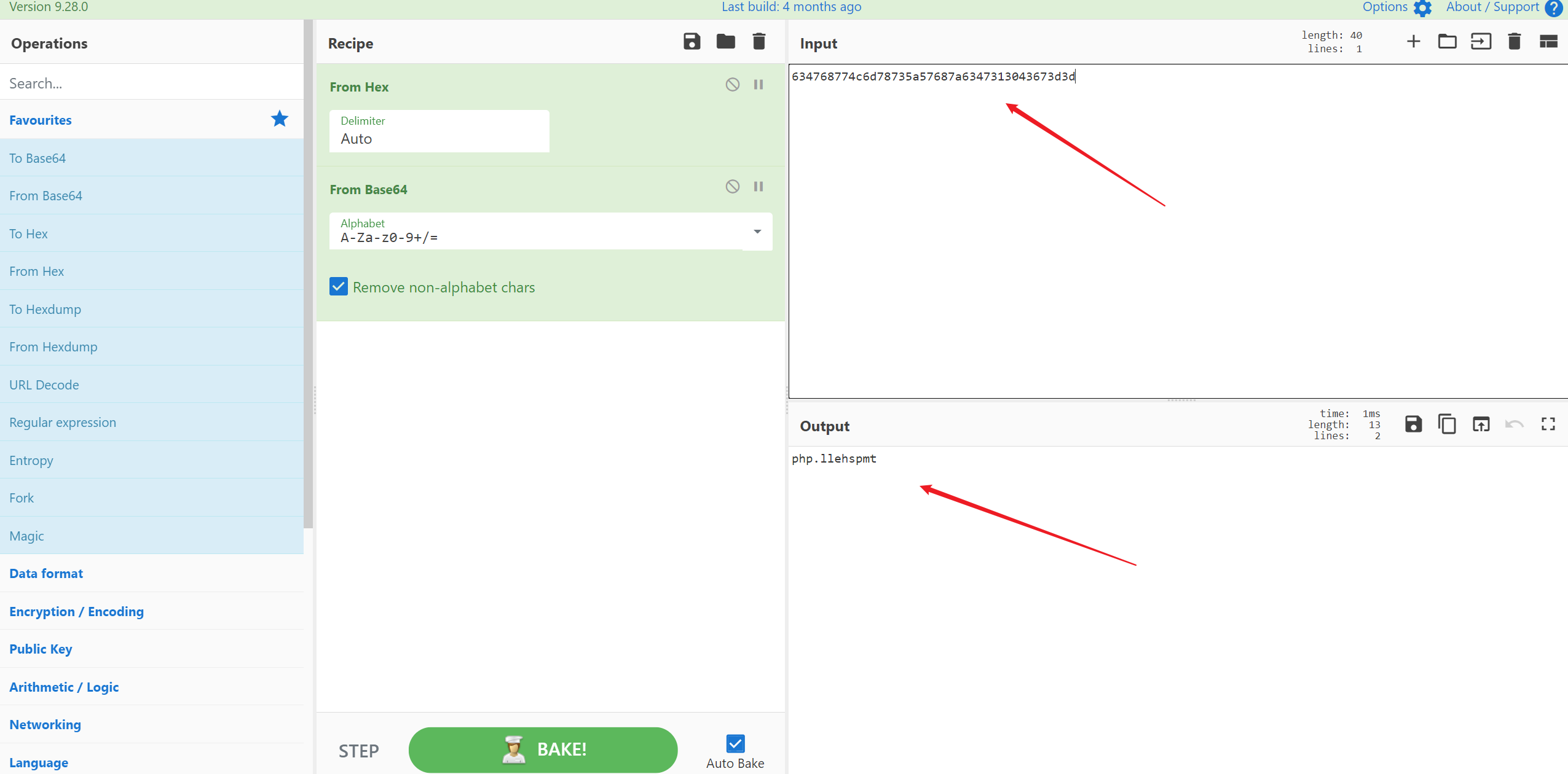

打开导出的 tmpshell.php 文件,得到: 634768774c6d78735a57687a6347313043673d3d

用 CyberChef在线网站 解密: Hex ==> base64

解密后发现,得到的字符是反转的,说明出题人将字符先进行反转再base64加密 ,再编码为 16 进制数。

在 tmpshell(18).php 文件中得到:QER1=cat /f14g | base64

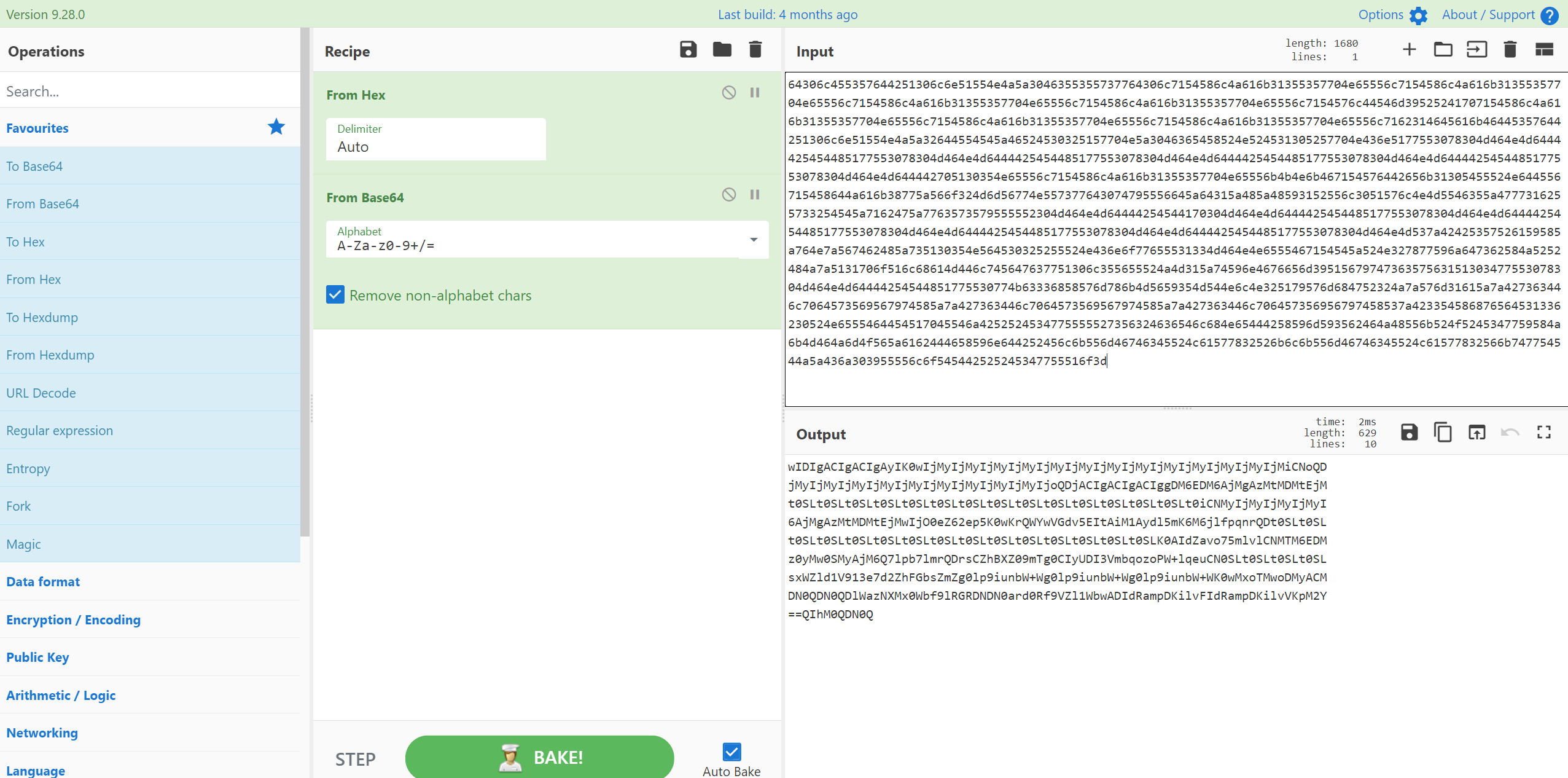

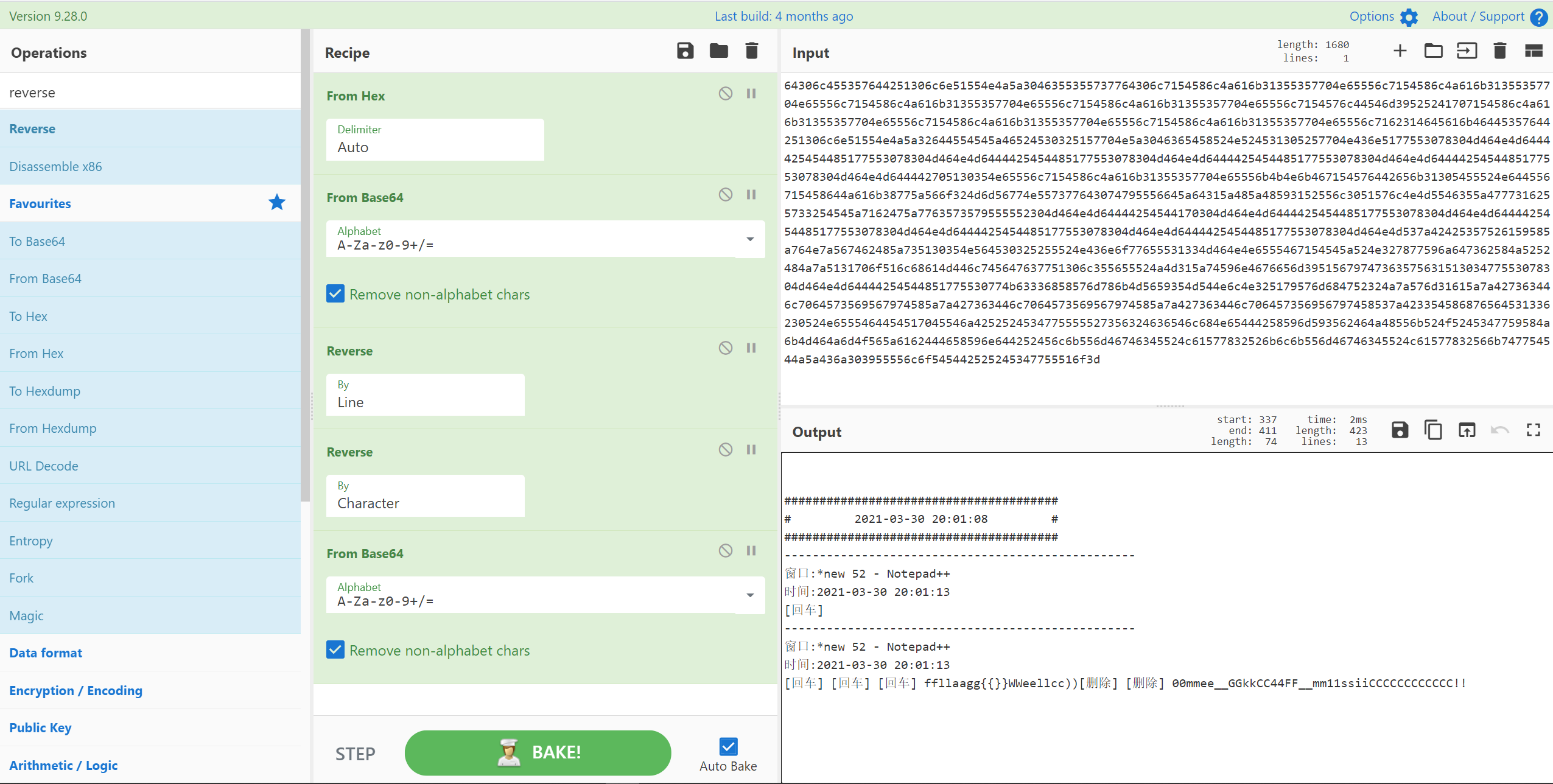

将 tmpshell(19).php 中的内容解码

from hex、from base64

将 base64 字符串逆序输出 reverse line、reverse character、from base64

ffllaagg{{}}WWeellcc))[删除] [删除] 00mmee__GGkkCC44FF__mm11ssiiCCCCCCCCCCCC!!

flag{Welc0me_GkC4F_m1siCCCCCC!}

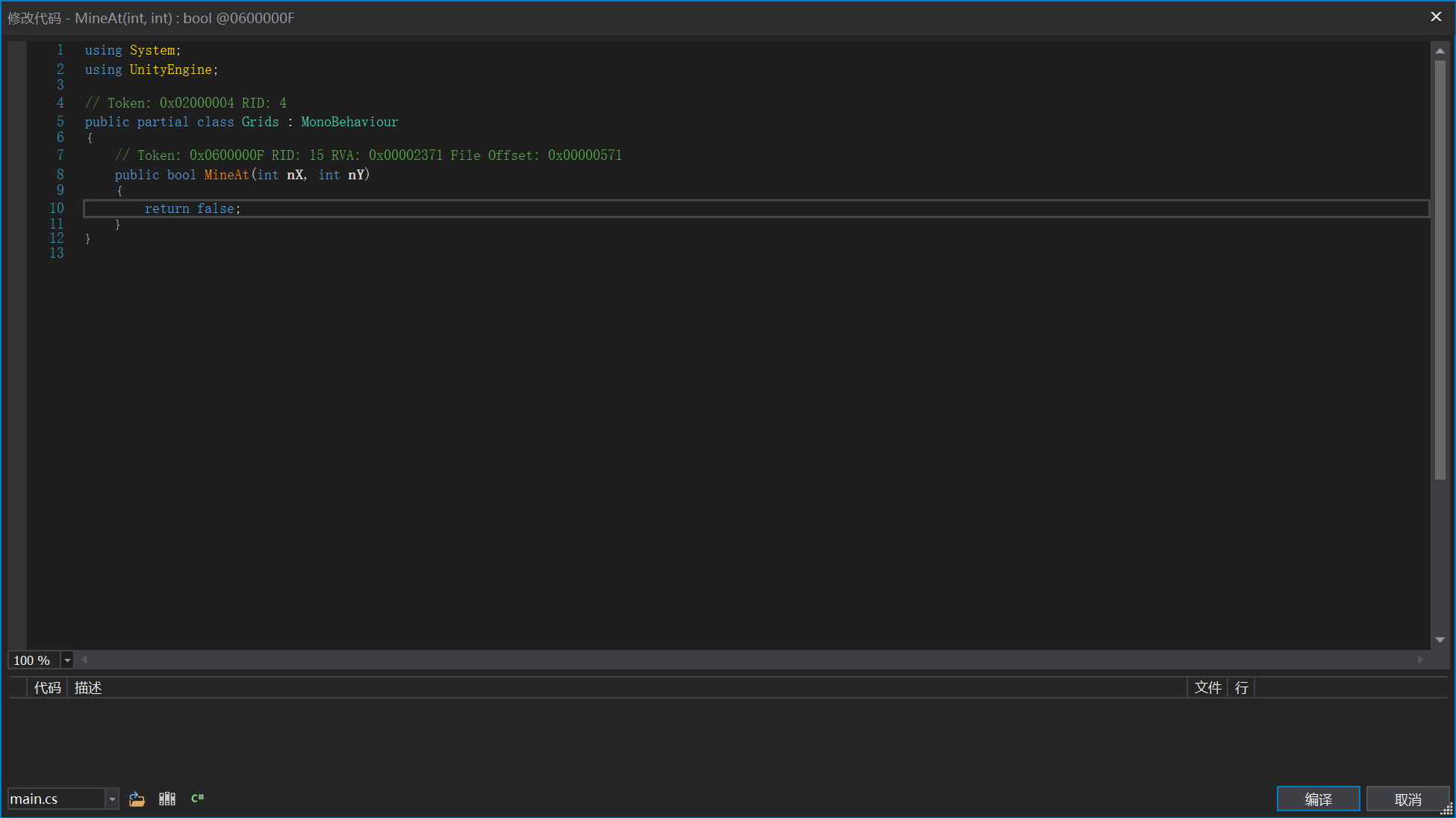

【De1CTF2019】Mine Sweeping

知识点:unity&C#、dnSpy反编译工具

unity&C#

Unity是游戏开发平台,C#是一门游戏开发语言

dnSpy

dnSpy 是一款针对 .NET 程序的逆向工程工具。该项目包含了反编译器,调试器和汇编编辑器等功能组件,而且可以通过自己编写扩展插件的形式轻松实现扩展。该项目使用 dnlib读取和写入程序集,以便处理有混淆代码的程序(比如恶意程序)而不会崩溃。

题目分析

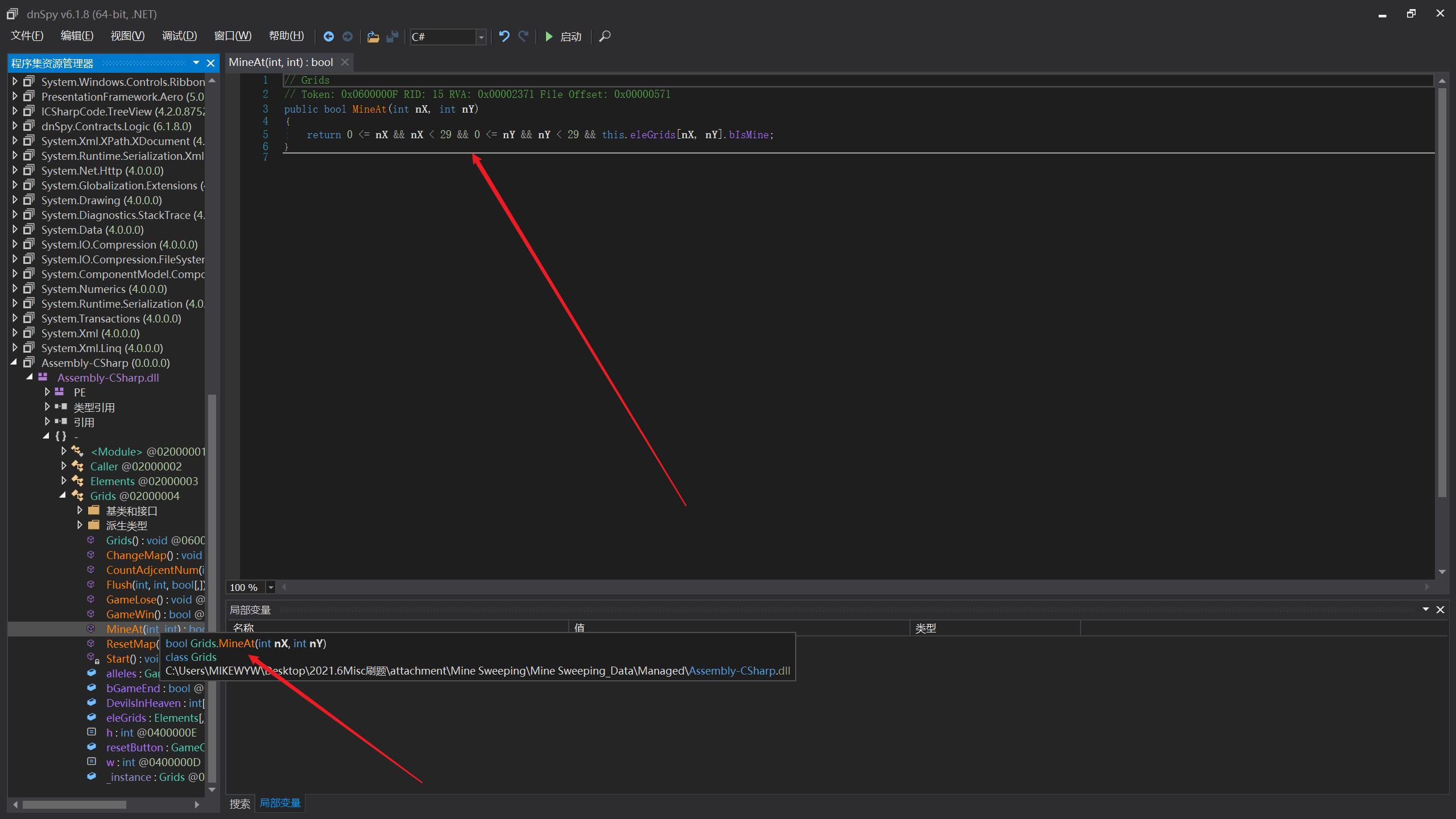

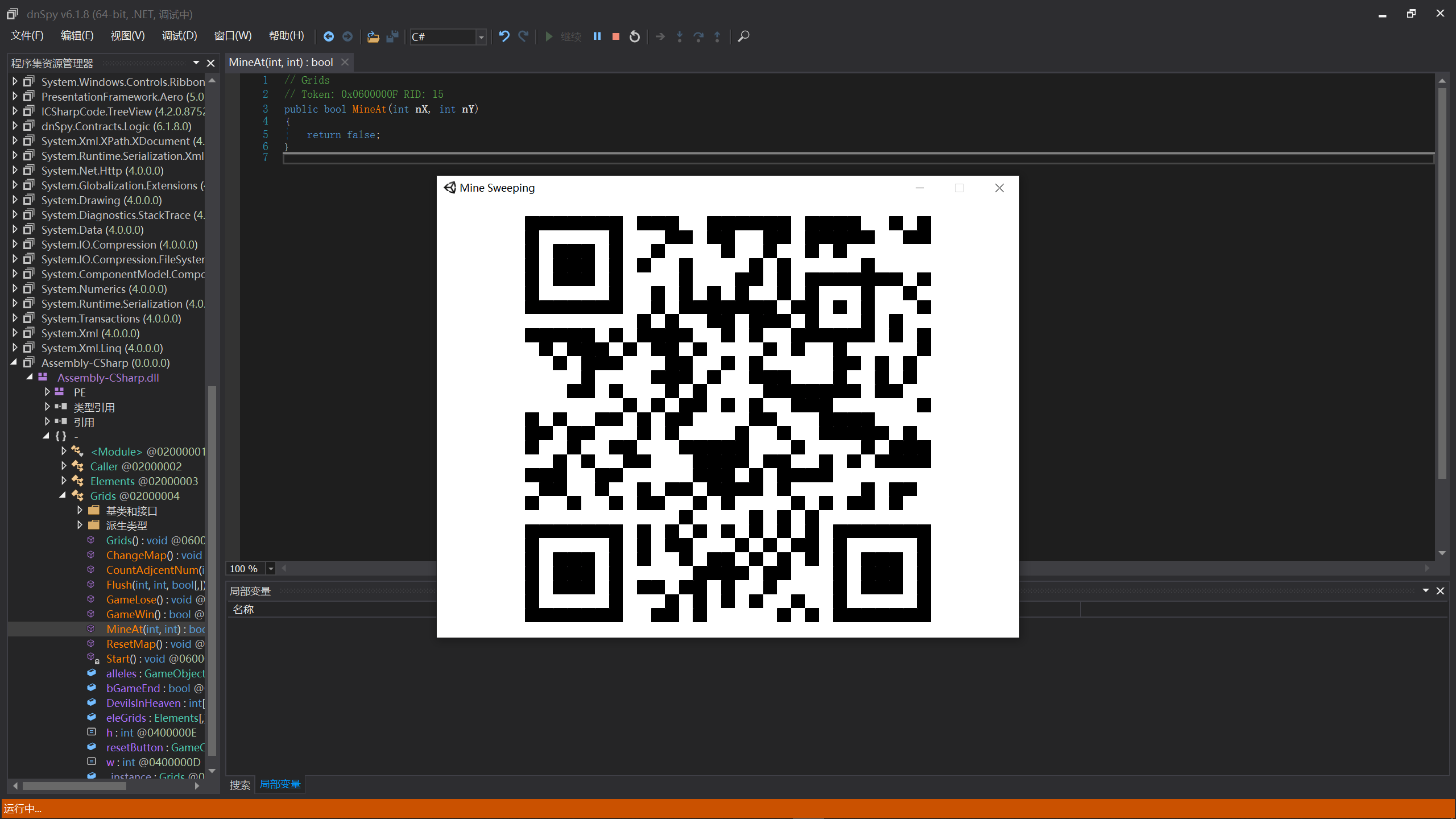

题目给了一个用Unity C#编写的扫雷游戏,应该是扫雷成功就能得到 flag 了 。直接用反编译神器 dnSpy 进行游戏代码的修改。

将 \attachment\Mine Sweeping\Mine Sweeping_Data\Managed\Assembly-CSharp.dll 文件拖入 dnSpy 反编译工具中

根据类名的翻译 可知 MineAt() 应该是生成地雷的逻辑程序,将返回值修改为 return false 、编译、保存代码、执行程序。

打开游戏随便点一下,直接就能得到一张二维码图片

扫描二维码得到 flag

de1ctf{G3t_F1@g_AFt3R_Sw3ep1ng_M1n3s}

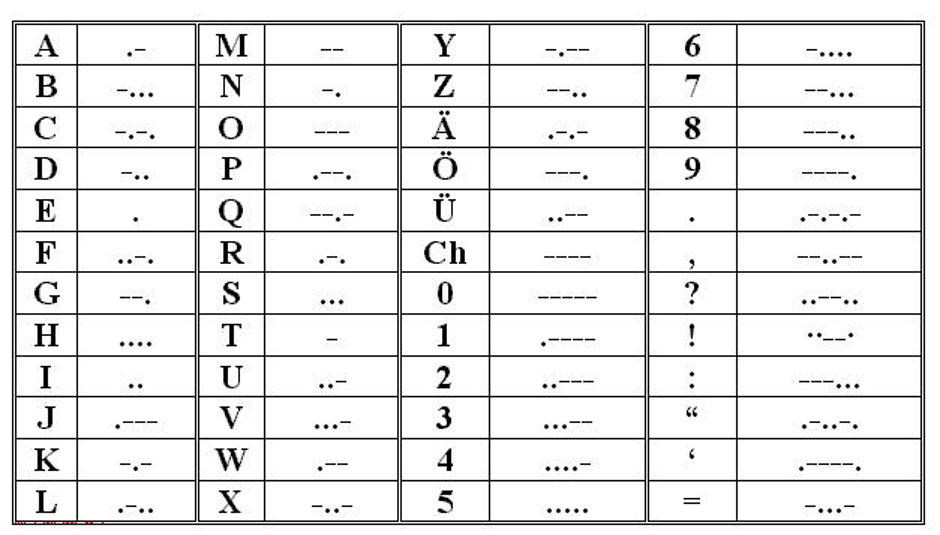

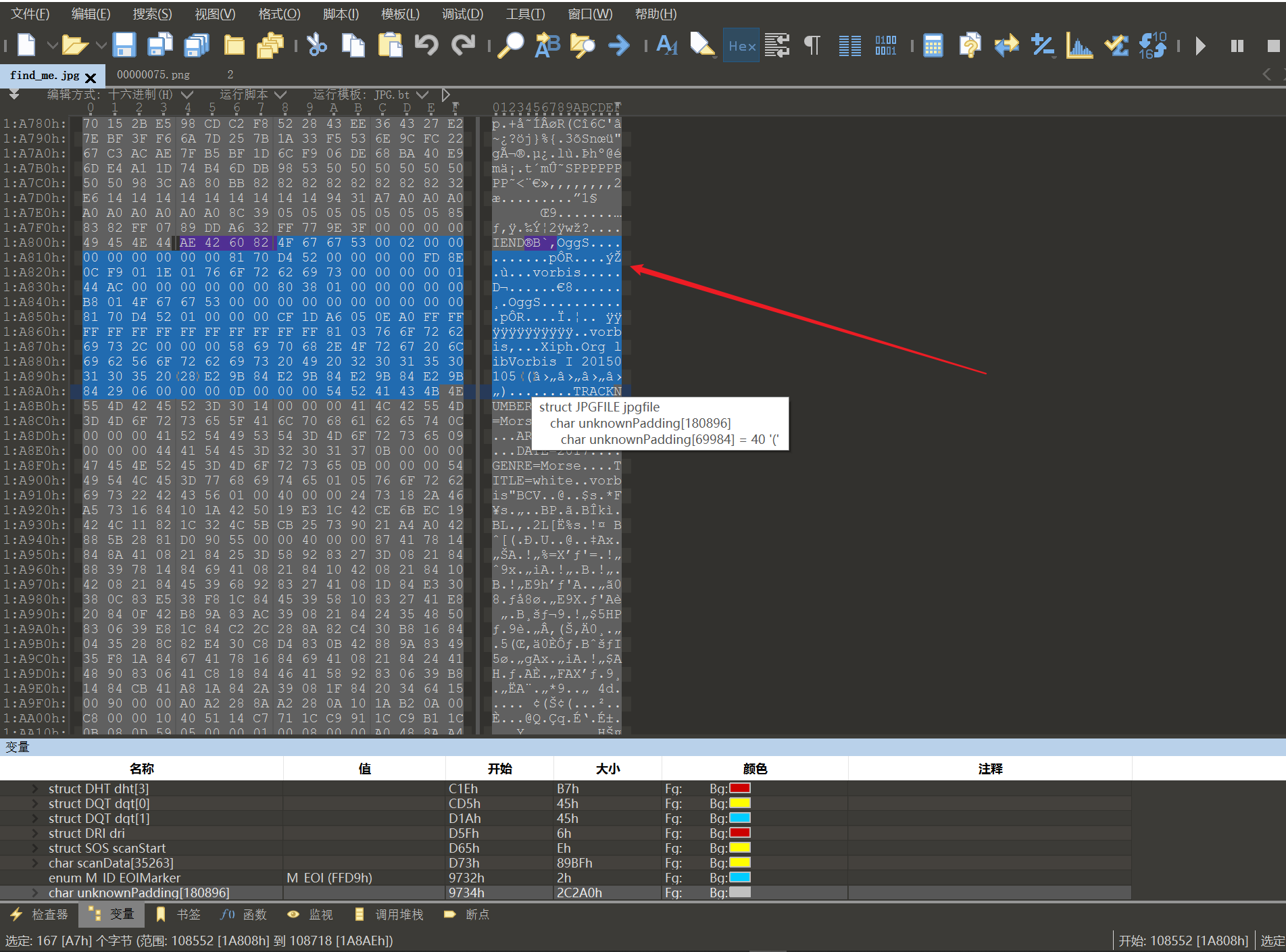

【INSHack2017】10-cl0v3rf13ld-lane-signal

知识点:jpg图片隐写、foremost提取、OGG音频文件、Morse电码

OGG音频文件:

文件头:4F 67 67 53

题目分析

题目给了一份 markdown 描述文件和一份 find_me 文件,用 010editor打开,发现是 jpg 图片,将文件后缀名修改为 find_me.jpg 。打开得到

用 foremost 分离得到 png图片

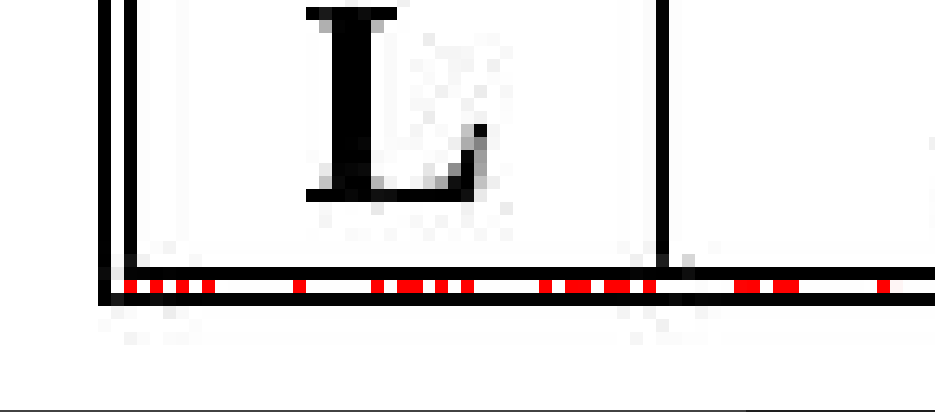

摩尔斯电码,左下角发现有东西,用 VScode放大查看

.... . .-.. .--. -- .

摩尔斯电码解密得到: helpme

继续分析最初的 find_me.jpg 图片,在 png 文件尾发现还有文件

百度 OggS,可知:

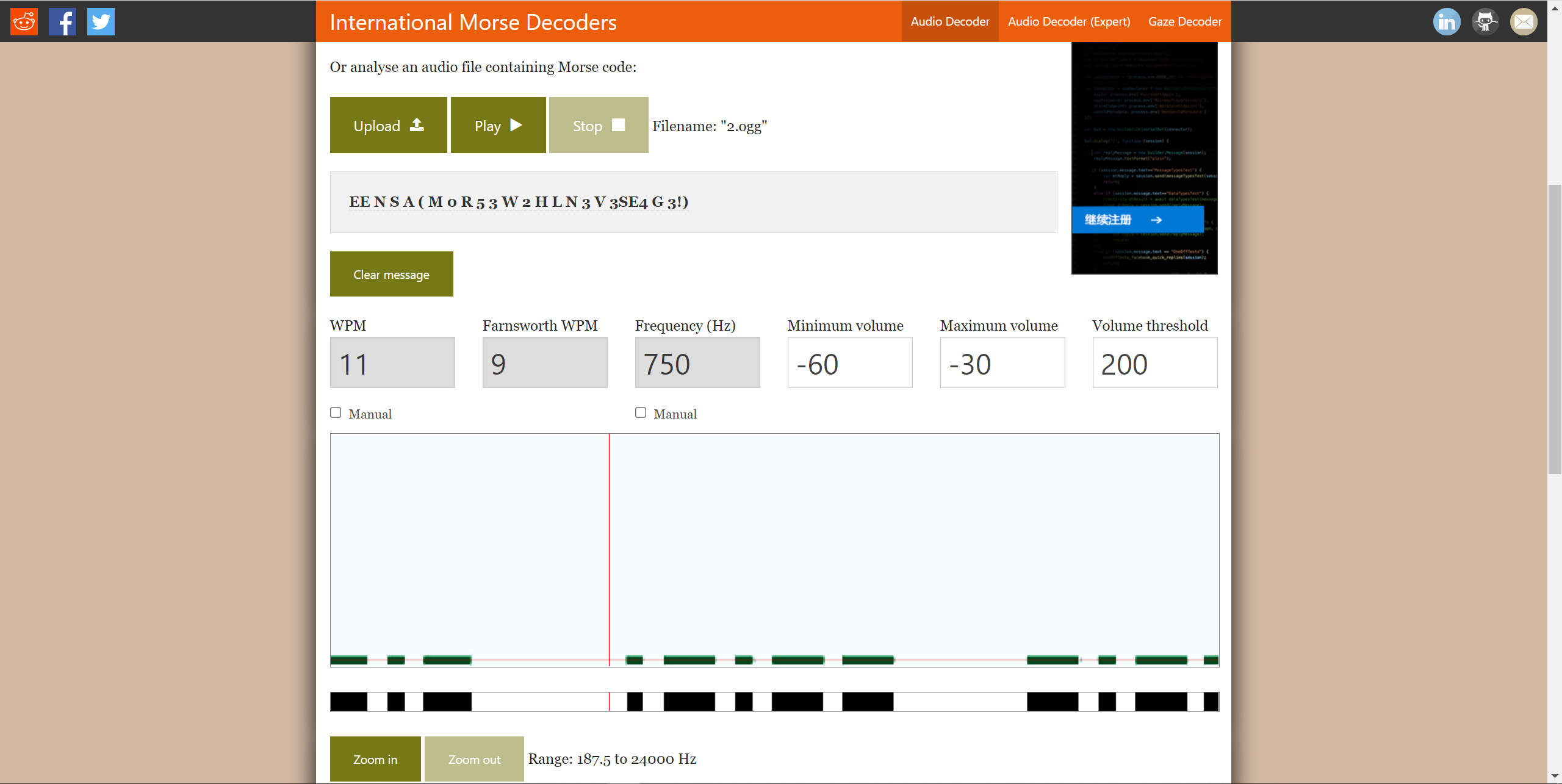

将 OGG文件提取出来,保存为 1.ogg ,用Audacity 打开,还是Morse电码,用在线网站解密即可:

|

|

.. -. ... .- -.--. -- ----- .-. ..... ...-- ..--.- .-- .---- .-.. .-.. .--.- -. ...-- ...- ...-- .-. ..--.- ....- --. ...-- -.-.-- -.--.-

# 解码得到

# insa m0r53 w1ll n3v3r 4g3 (

flag{m0r53_w1ll_n3v3r_4g3 (}

insa(m0r53_w1ll%udn3v3r_4g3!)

多试几个解码网站,啥结果都有

最后flag是flag{m0r53_w1ll_n3v3r_4g3!} 大写

flag{M0R53_W1LL_N3V3R_4G3!}

【INSHack2018】(not) so deep

知识点:频谱图、DeepSound

DeepSound:

DeepSound 是一种隐写术工具和音频转换器,可将秘密数据隐藏到音频文件中。该应用程序还使您能够直接从音频文件或音频 CD 曲目中提取秘密文件。 DeepSound 可用作 wave、flac、wma、ape 和音频 CD 的版权标记软件。DeepSound 还支持使用 AES-256(高级加密标准)加密机密文件以提高数据保护。 该应用程序还包含一个易于使用的音频转换器模块,可以将多种音频格式(FLAC、MP3、WMA、WAV、APE)编码为其他格式(FLAC、MP3、WAV、APE)。

deepsound2john.py

用于破解有密码的 deepsound 加密文件

|

|

|

|

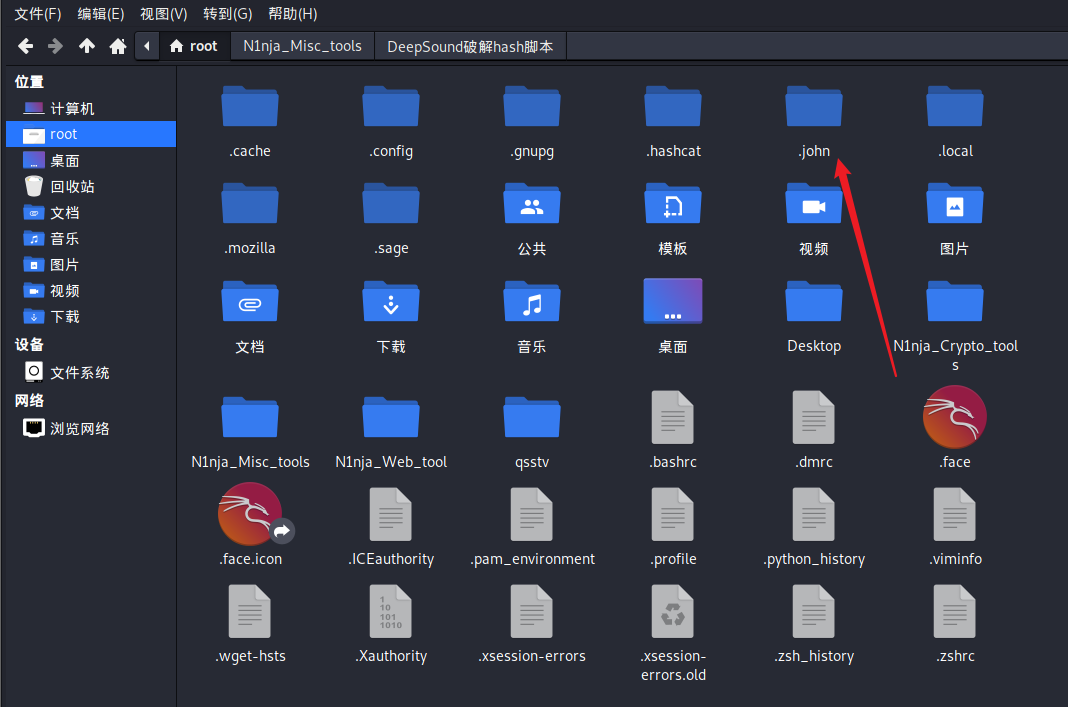

John是用于破解hash值的工具,kali自带:

john工具对于同一个 hash.txt 文件只会进行一次爆破,如果第二次执行john hash.txt 是不会得到结果的,只会得到如下输出。

|

|

如果想查看上一次爆破的结果,可以使用以下命令

# john hash.txt --show

如果想重新破解hash值,则需要删除 john.pot 文件中的历史值

破解过的密码会存储在home目录下的隐藏文件.john/john.pot中

Linux中使用 ls -a 命令可以显示该目录下的所有文件(包括隐藏文件夹)

使用快捷键Ctrl+H可以显示和隐藏(隐藏文件)。

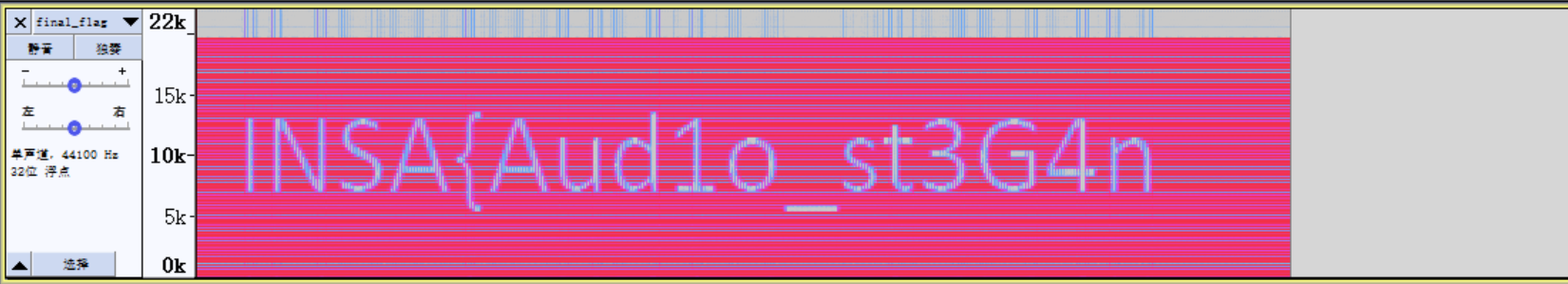

题目分析

音频文件直接用 Audacity 打开分析,查看频谱图查看就拿到 flag 了。但只有前一半

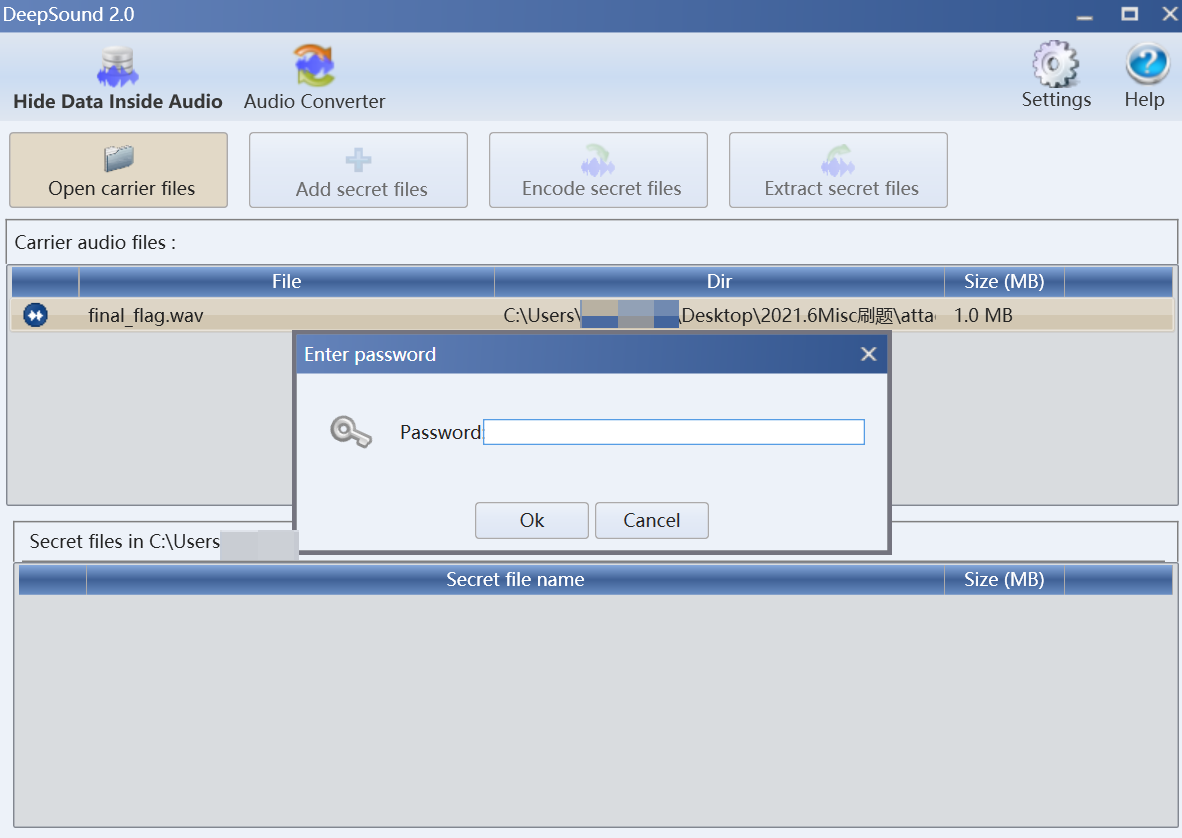

接下来需要用到音频分析软件 DeepSound

加载 final_flag.wav 文件提示需要密码

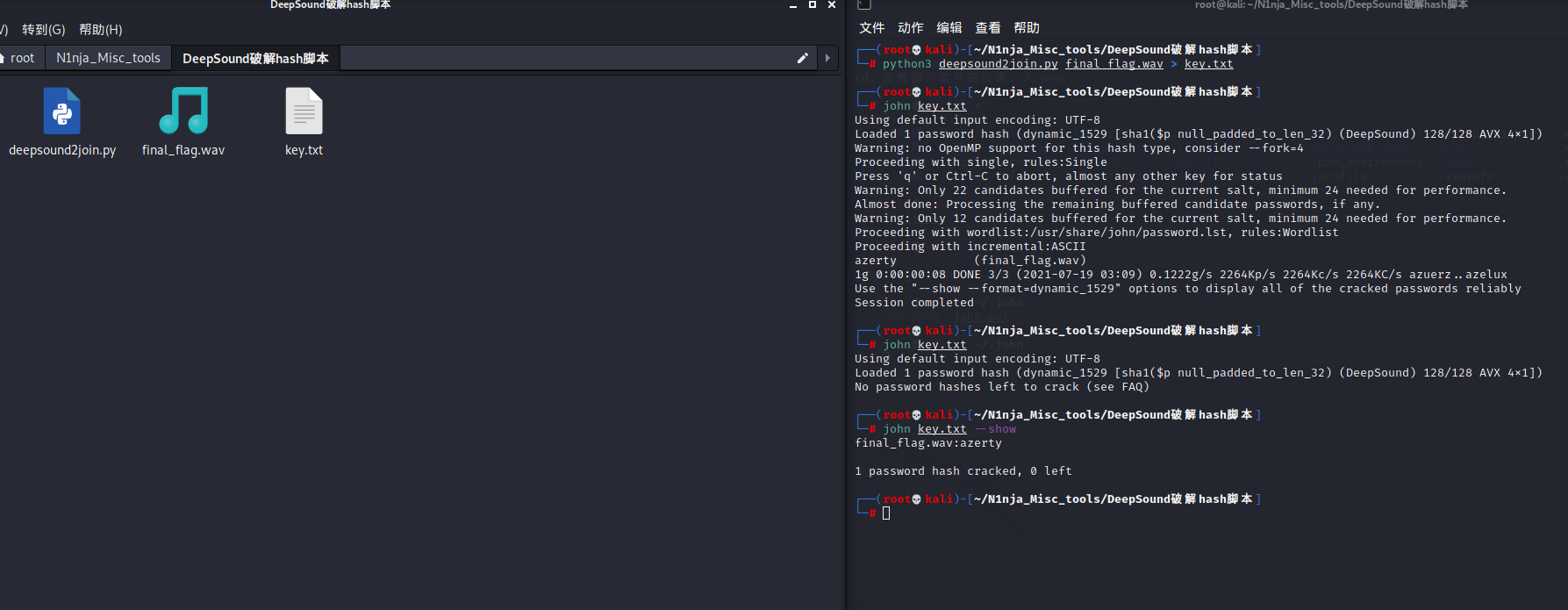

用Root师傅的 破解脚本deepsound2john.py

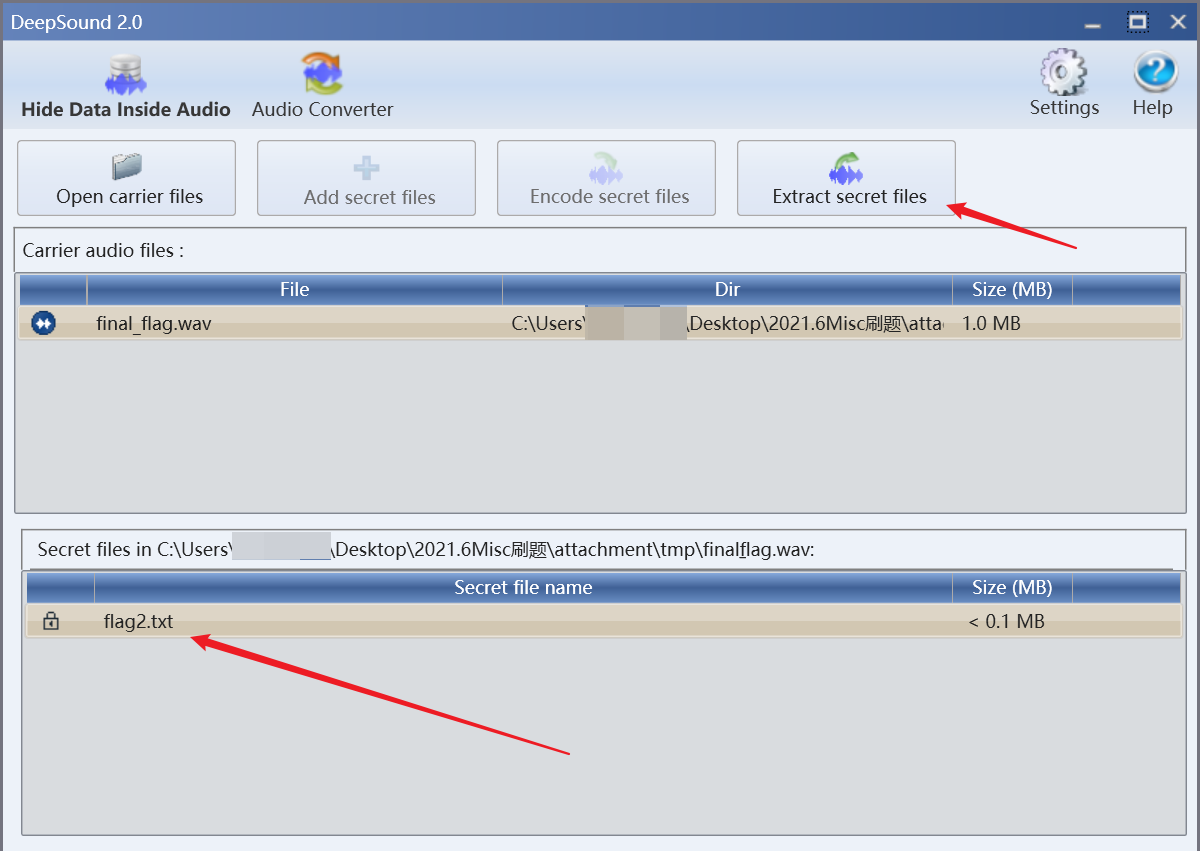

得到密码:azerty

导出得到另一半

0_1s_4lwayS_Th3_S4me}

flag{Aud1o_st3G4n0_1s_4lwayS_Th3_S4me}

【BSidesSF2019】diskimage

知识点:磁盘取证+testdisk恢复文件、zsteg提取数据、

磁盘取证+testdisk恢复文件:

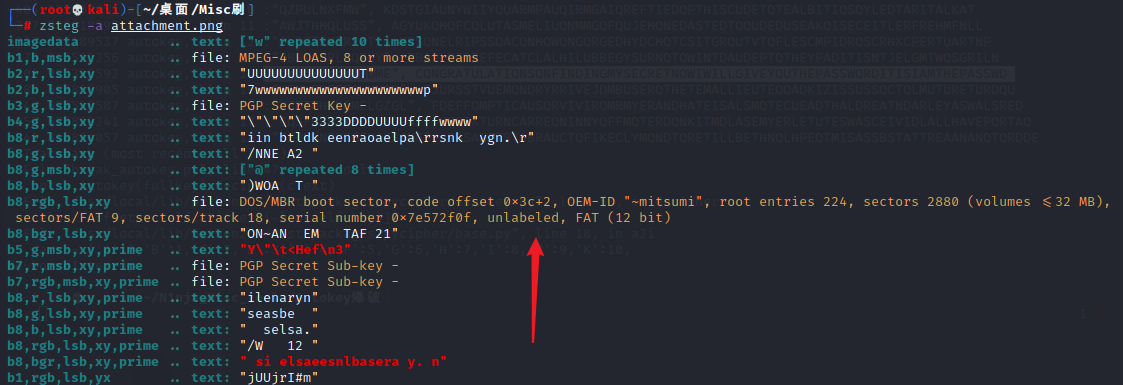

用zsteg -a 命令可以 分析出 png 图片中隐写的磁盘数据,zsteg -e 命令导出

用kali 预装的 testdisk工具对损坏的磁盘进行数据恢复

题目分析

拿到一张 png 图片,一张损坏的磁盘,貌似有 LSB 隐写

kali三件套走一波

file 1.png、binwalk 1.png 、zsteg -a 1.png

有一份 FAT 磁盘数据,DOS扇区数据,用-e命令提取

|

|

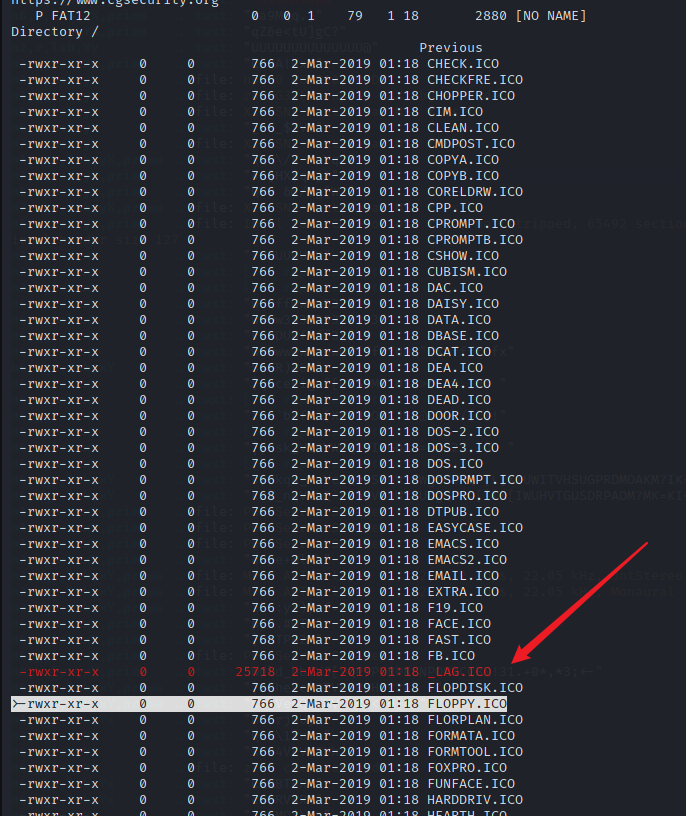

testdisk恢复文件:

提取完数据后用testdisk进行分析diskimage.dat,(kali 预装 testdisk)

|

|

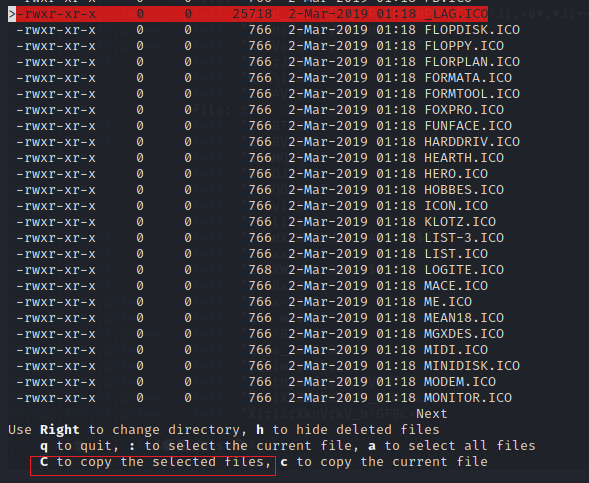

执行命令后一路回车,在出现文件时,找到一个已删除的文件 _LAG.ICO 文件

|

|

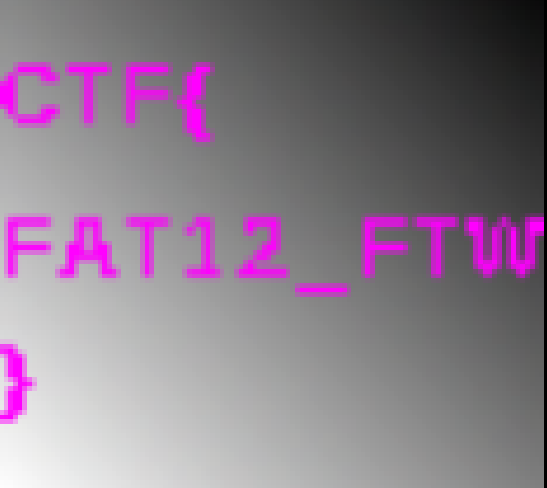

flag{FAT12_FTW}