静静听这么好听的歌

知识点:matlab脚本逆向

题目分析

flag{dce97bd455ae1a00faaebd31c57e7d47}

【GKCTF 2021】你知道apng吗

知识点:APNG、3D画图

题目分析

题目给了一份 girl.apng 文件,打开发现和 GIF动画 一样,010editor查看发现图片却都是 png

Google查了才知道 APNG是一种动态网络图行,和GIF类似,但体积比 gif 下

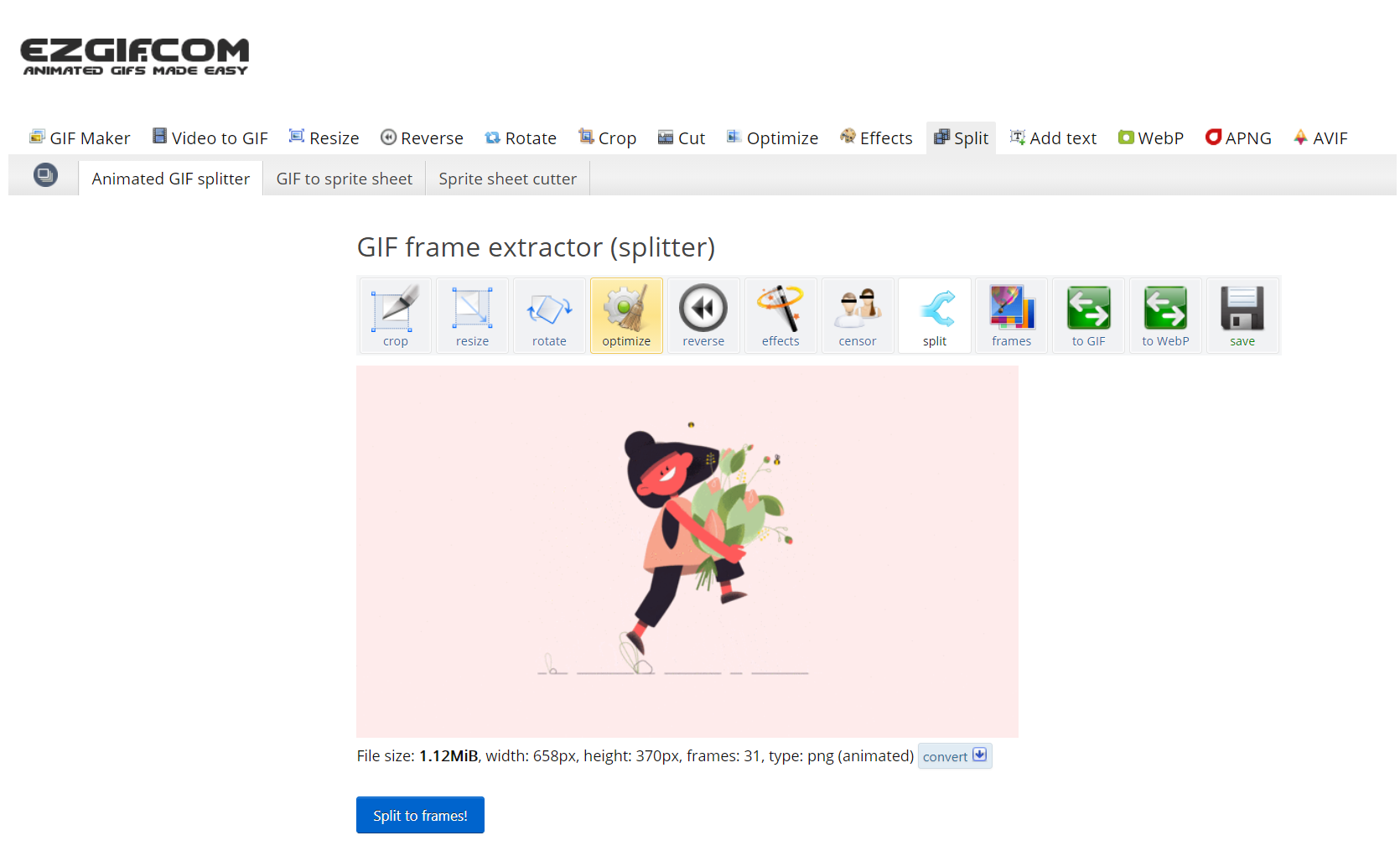

用 APNG在线分解网站 进行图片的分解

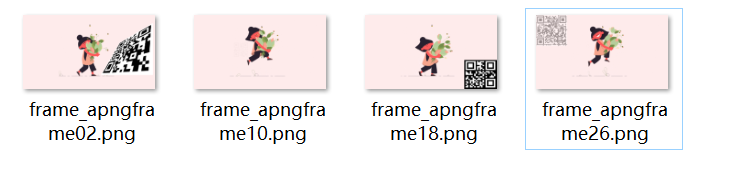

分离的图片整理后得到四张二维码,接下来的事情就是扫描二维码了

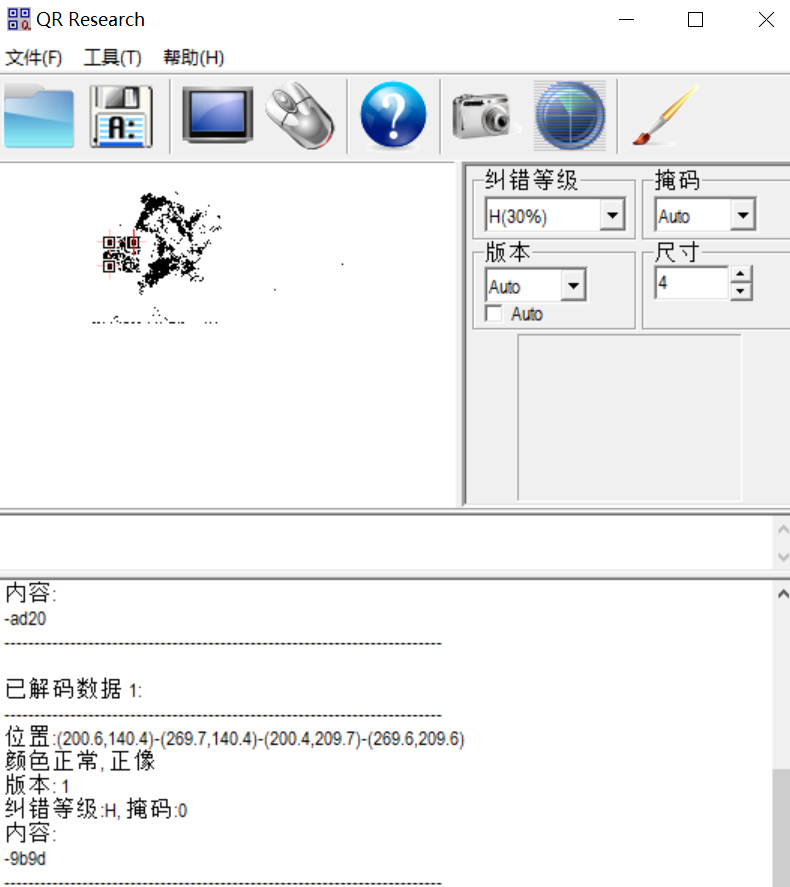

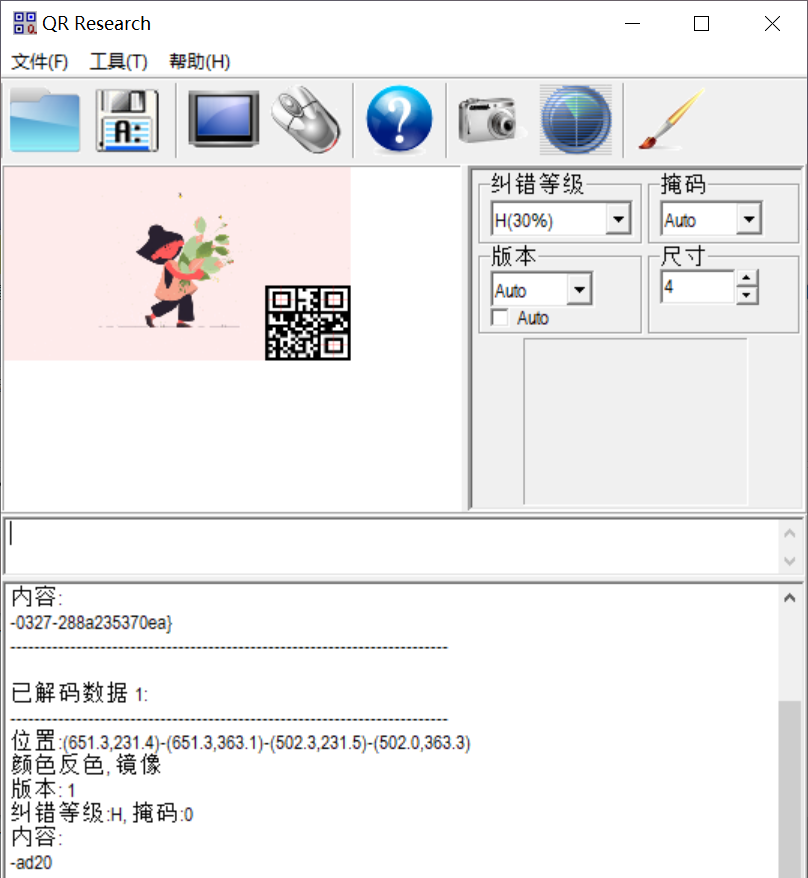

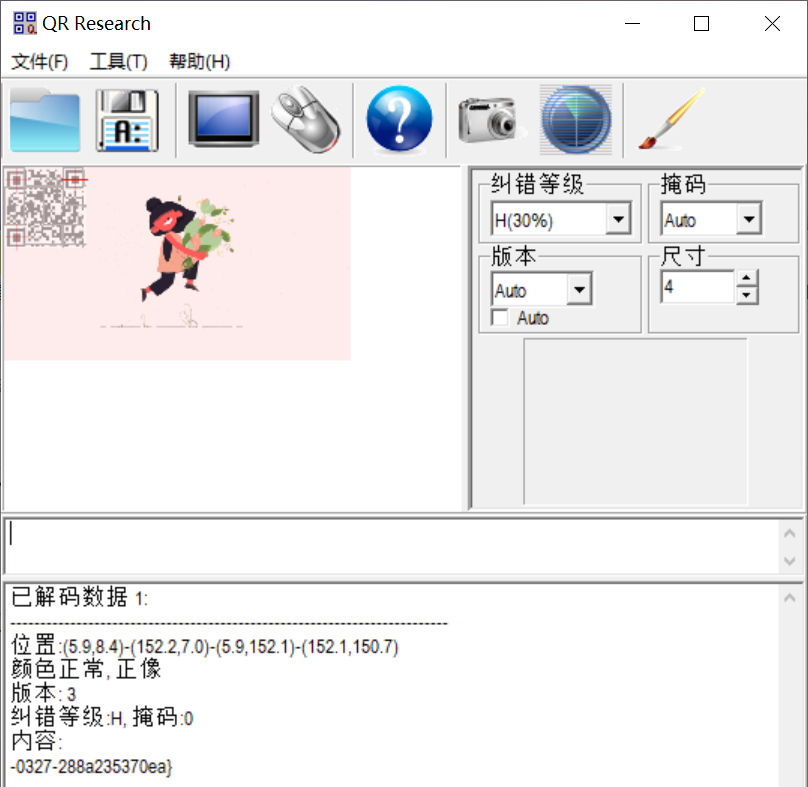

用 QR research 识别二维码

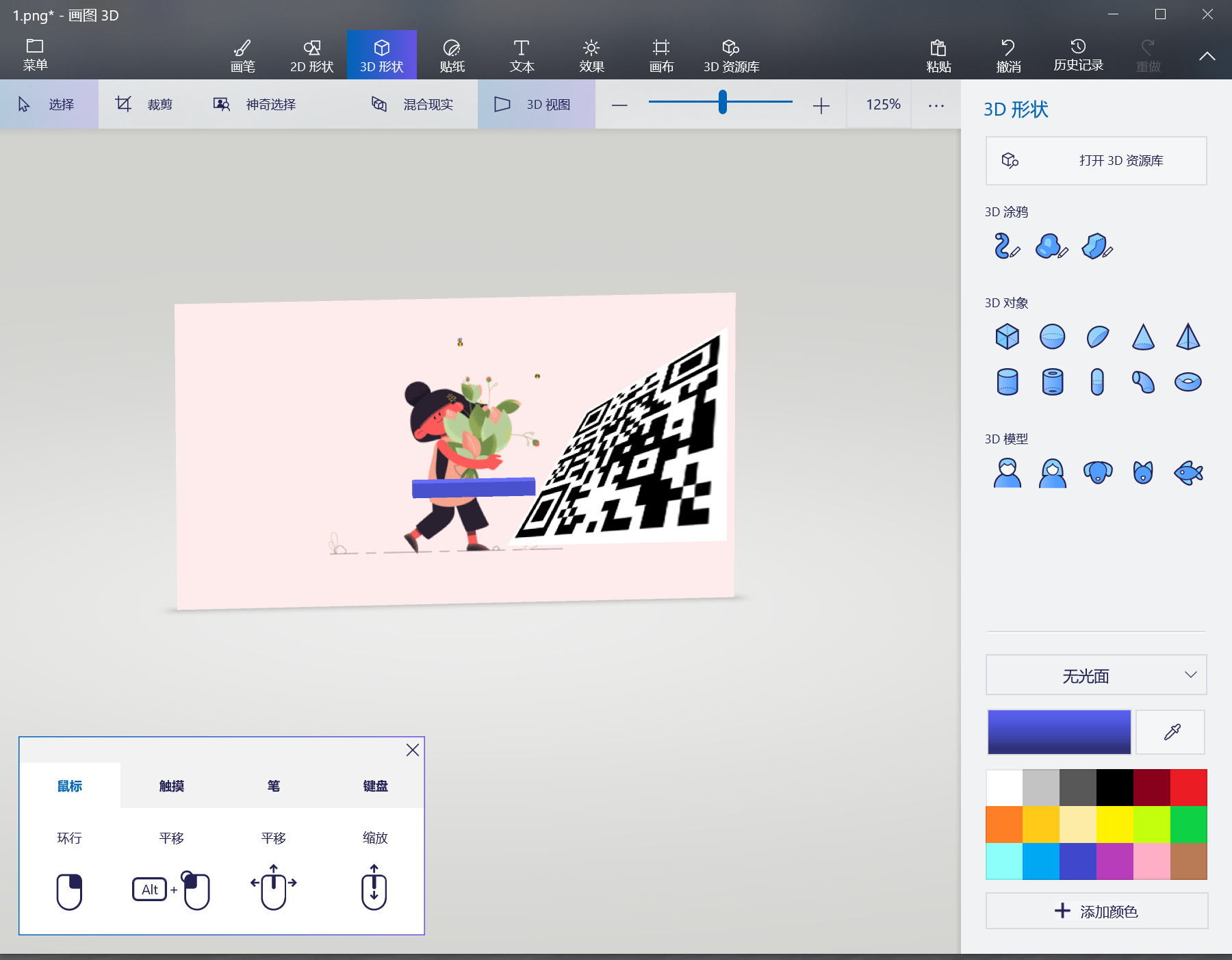

第一张图也是有点难扫,我用微软官方的 3D画图 软件调整了下图片角度,用微信一扫就出 flag了

flag{a3c7e4e5

第二张图片用 stegsolve 查看颜色通道,就能得到清晰的二维码图片

|

|

【DDCTF2018】流量分析

知识点:流量分析(TLS加密)、base64转图片

流量分析(TLS加密)

base64转图片

题目分析

提示一:若感觉在中间某个容易出错的步骤,若有需要检验是否正确时,可以比较MD5: 90c490781f9c320cd1ba671fcb112d1c

提示二:注意补齐私钥格式

|

|

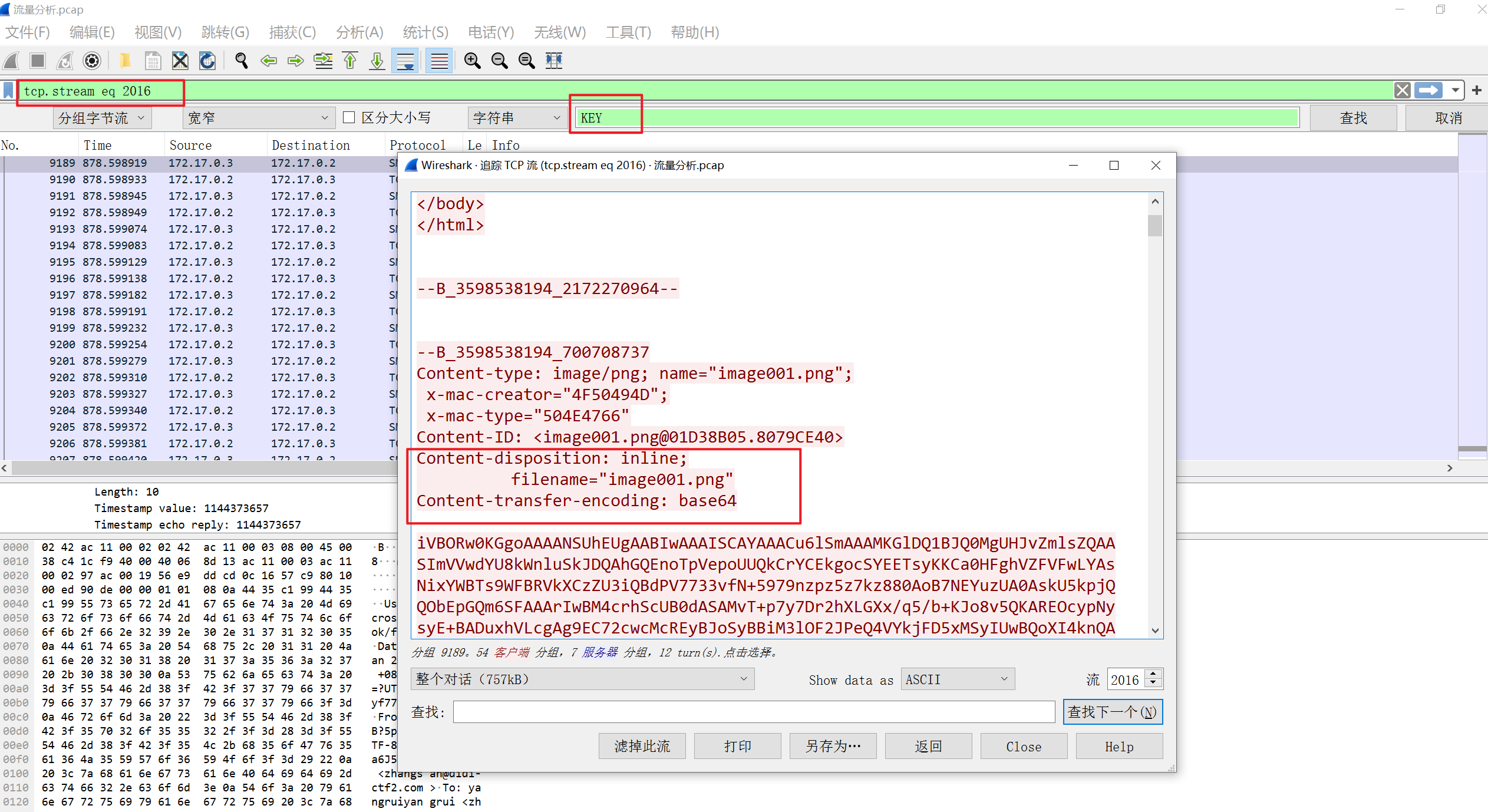

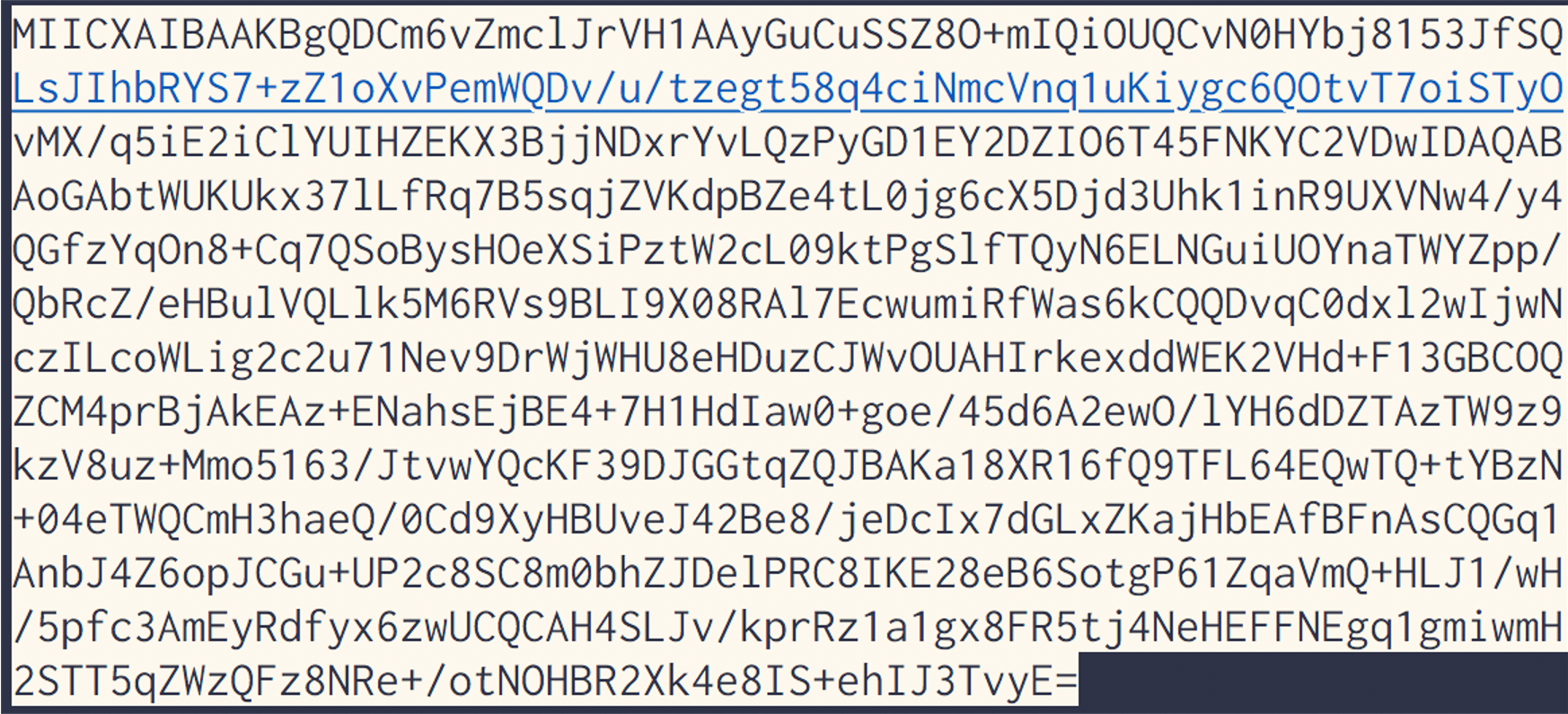

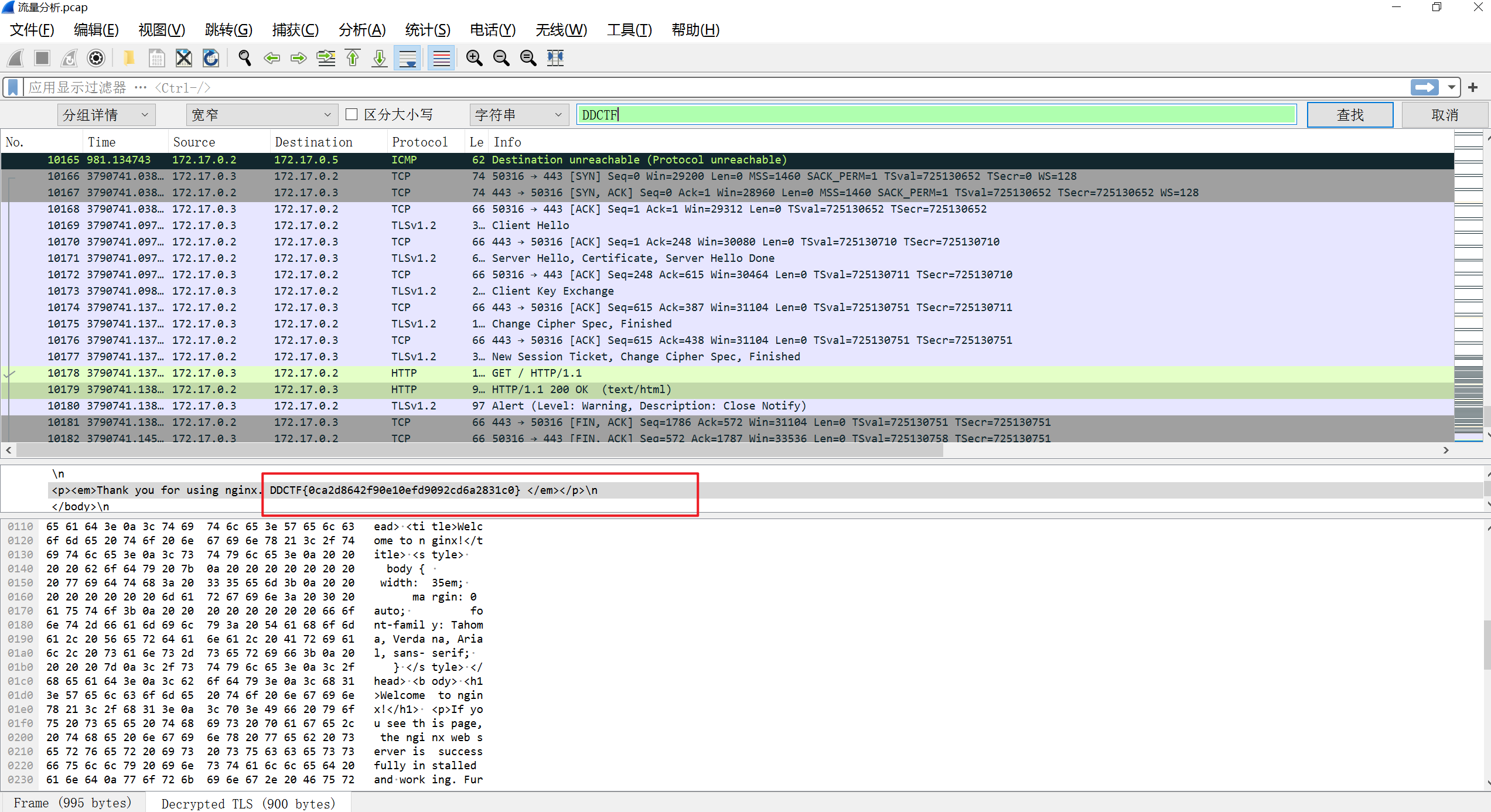

用 Wireshark 打开 流量包,根据提示可以知道这题应该和 TLS加密通信相关,接下来需要找到 base64编码的RSA签名私钥

wireshark 中 Ctrl+F搜索 关键字 key,发现能找到 base64 编码

在通信数据中可以知道,传输了一张名为 image001.png 的图片,编码方式为 base64 ,将 base64 编码用 在线 在线base64转图片 解码为图片

用QQ 的 OCR识别出 RSA签名私钥,加上私钥格式,如下:

|

|

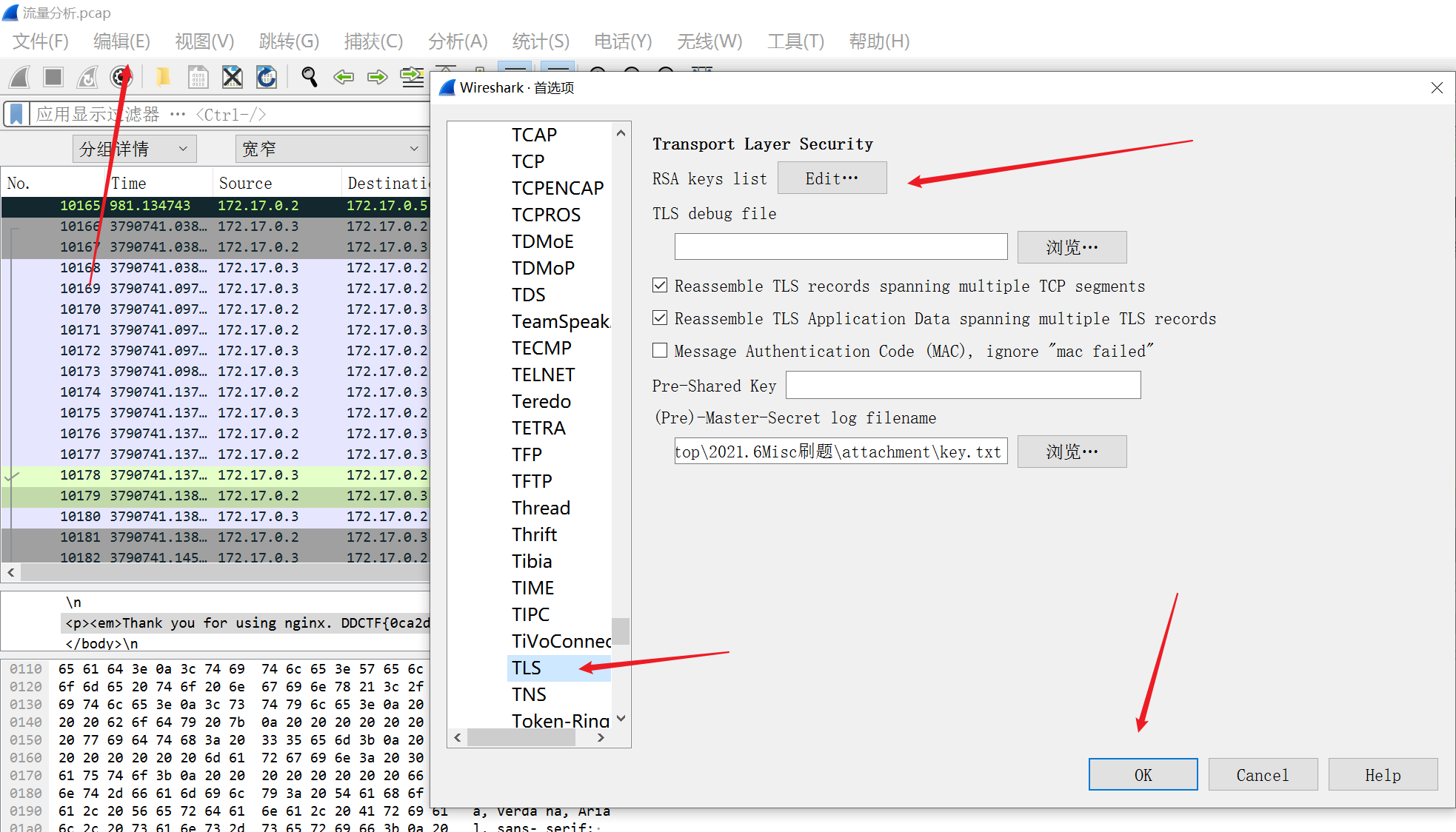

添加TLS私钥,参考文章

编辑 => 首选项 => Protocols => TLS

|

|

【GKCTF 2021】excel 骚操作

知识点:汉信码、Excel操作

题目分析

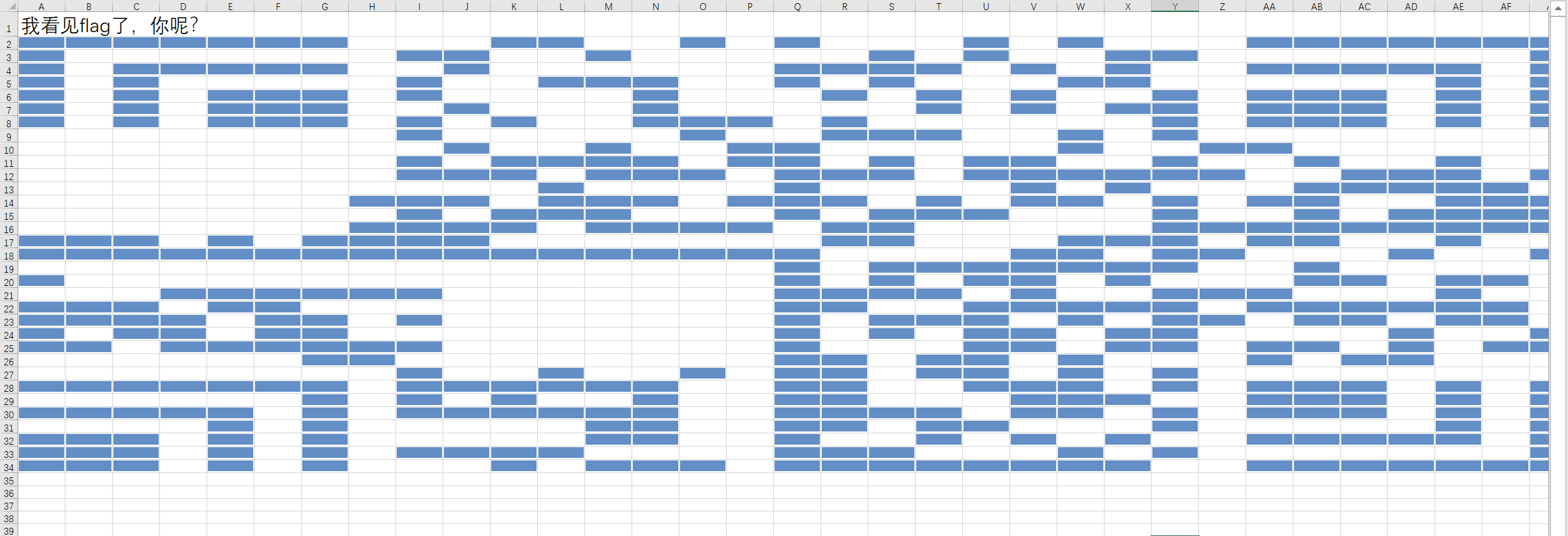

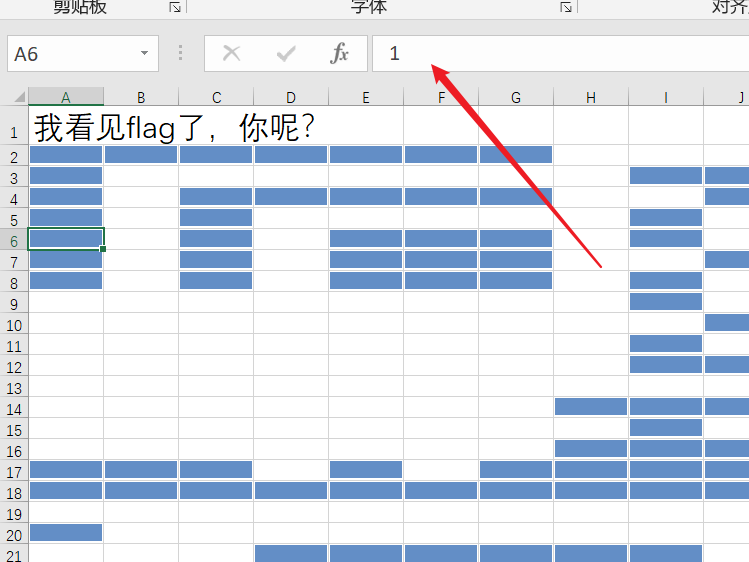

打开 Excel 文件,题目说有 flag,选择部分表格,鼠标右键,选择快速分析 => 格式化数据条

发现有类似二维码的图

又发现有颜色的部分有字符 1 ,无颜色的部分 无字符

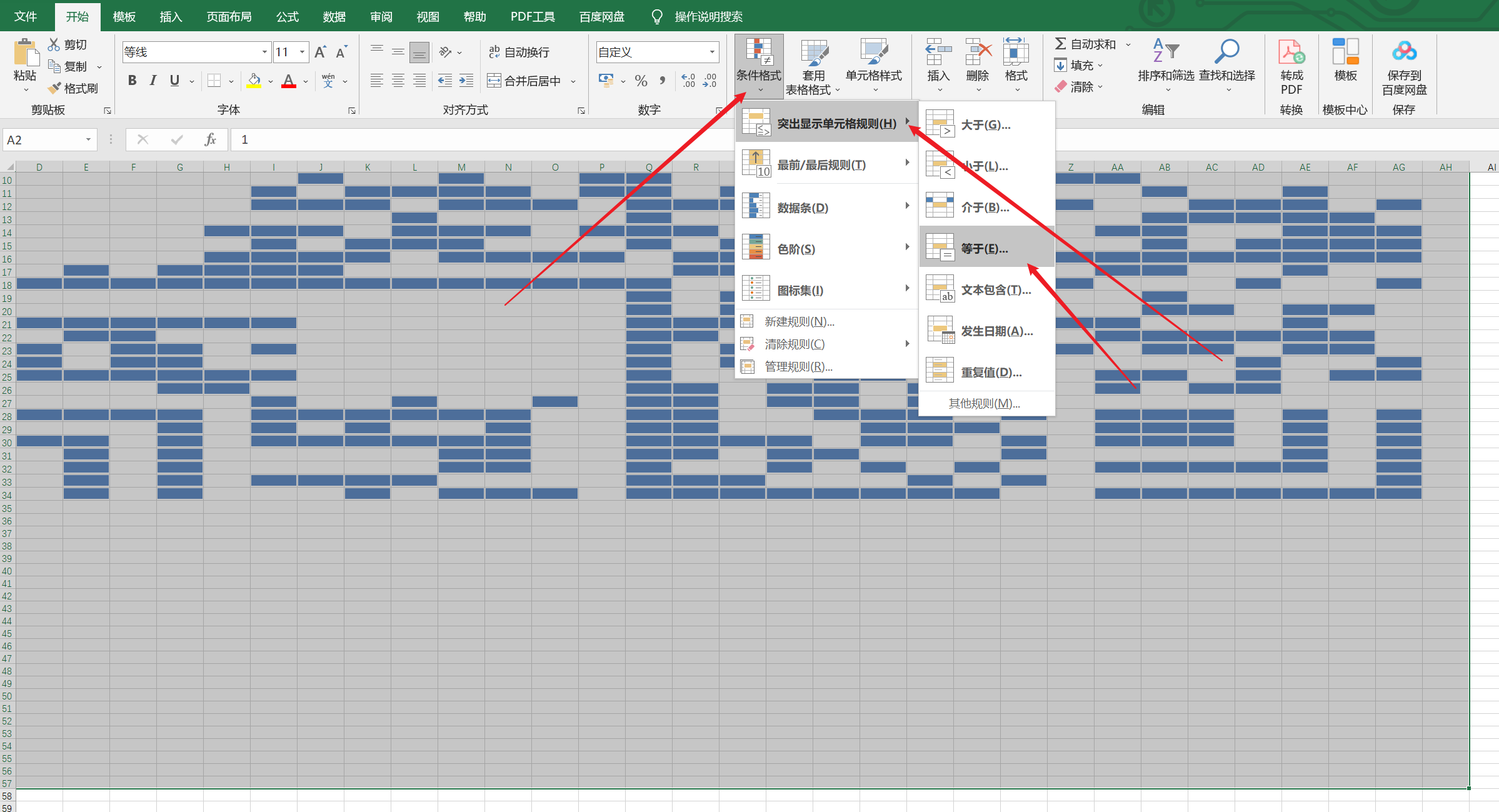

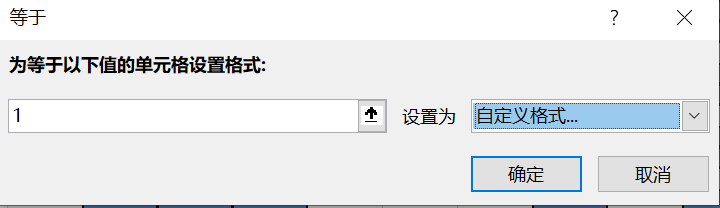

选中部分表格,点击条件格式 => 等于

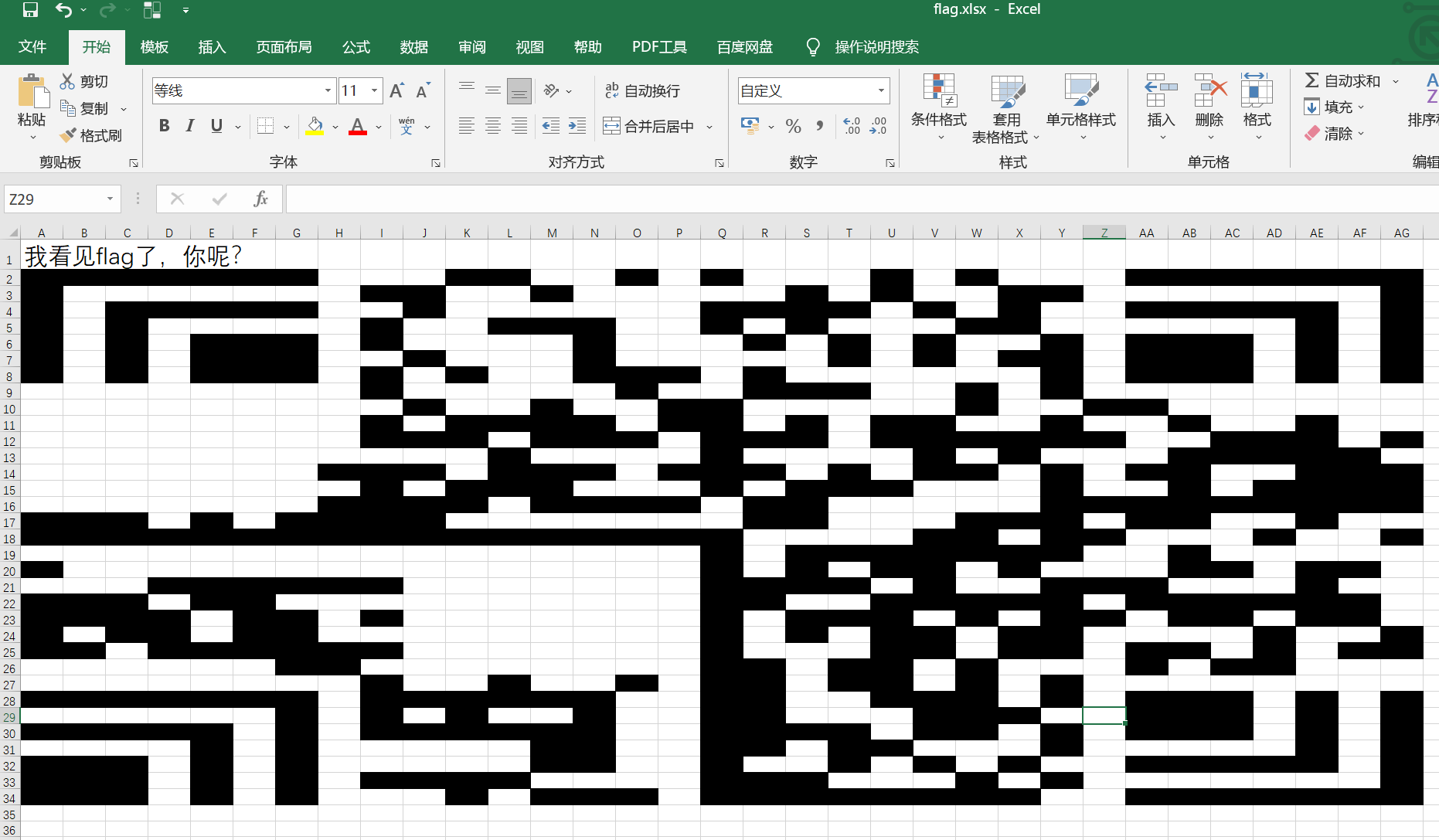

将等于 1 的单元格填充为黑色,点击格式,调整列宽、行高。最后得到下面的图片。

这图片很熟悉,汉明码,之前做过。用手机软件 中国编码就能扫描得到 flag.

|

|

大流量分析(三)

知识点:Wireshark基本用法及过滤规则

题目分析

某黑客对A公司发动了攻击,以下是一段时间内我们获取到的流量包,那黑客预留的后门的文件名是什么?(答案加上flag{})

根据题目可以知道,flag 就是黑客留的后门文件的文件名

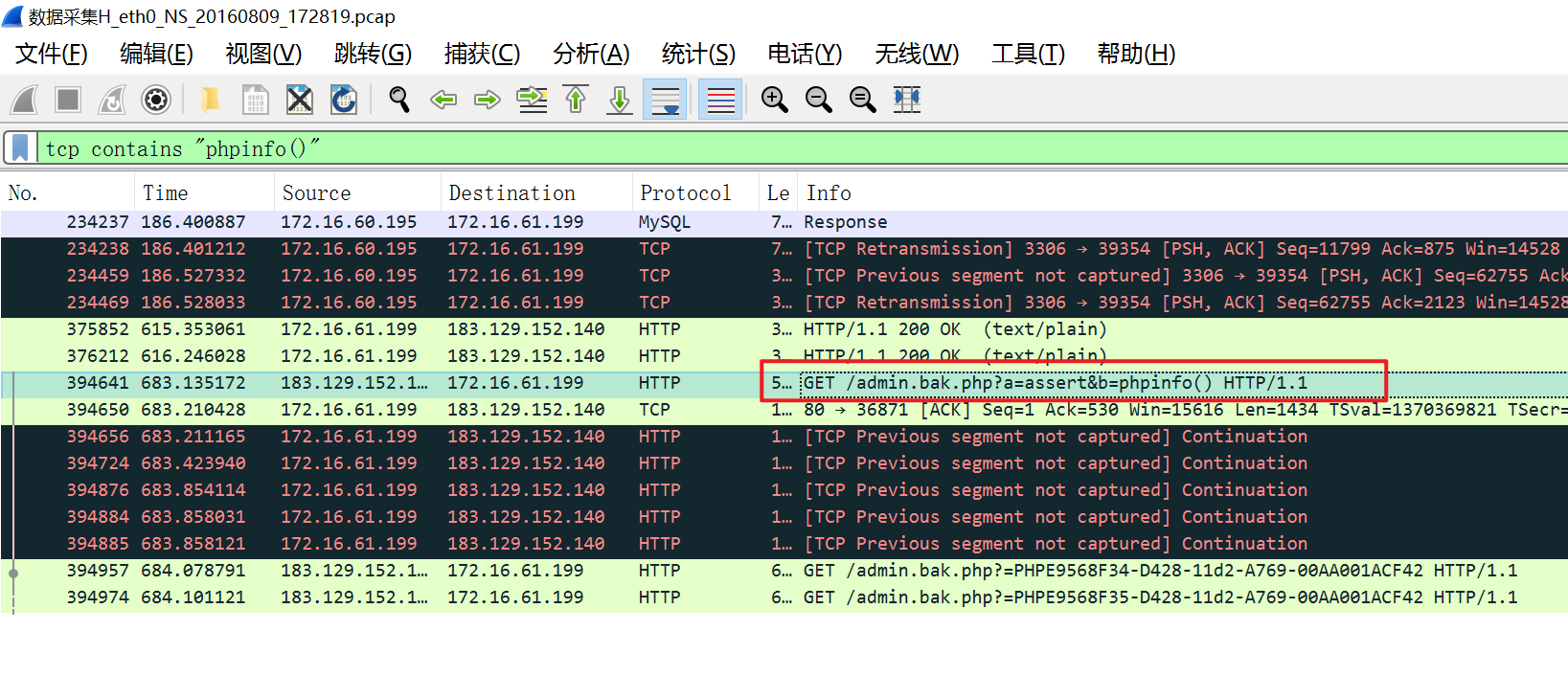

既然上传了木马文件的,那么就用 TCP、HTTP 流分析。一般上传 php木马文件成功后,会测试 phpinfo() 能不能返回 站点的php信息

|

|

在下载的第一个流量文件中找到了,黑客上传的后门文件

flag{admin.bak.php}

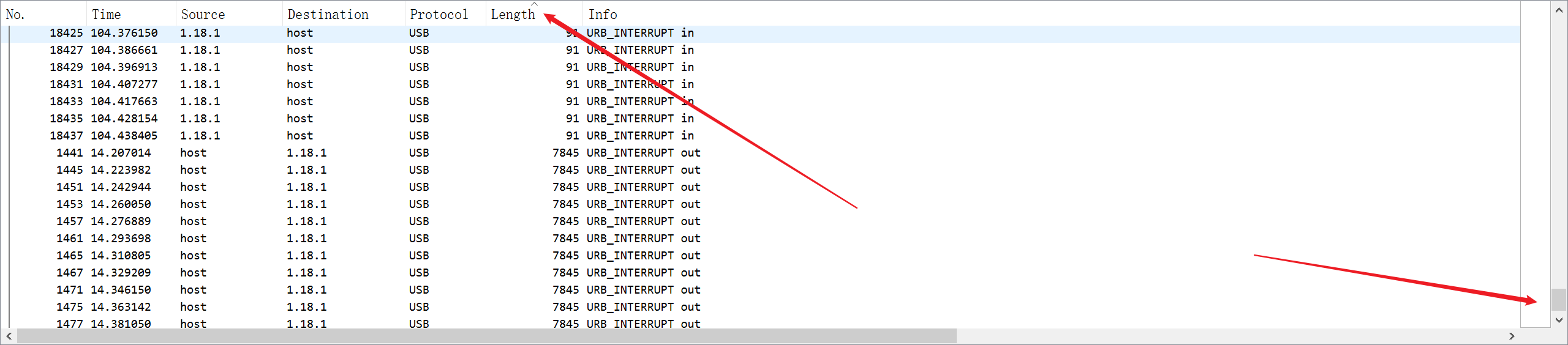

【SUCTF2019】protocol

知识点:usb流量包中隐写png

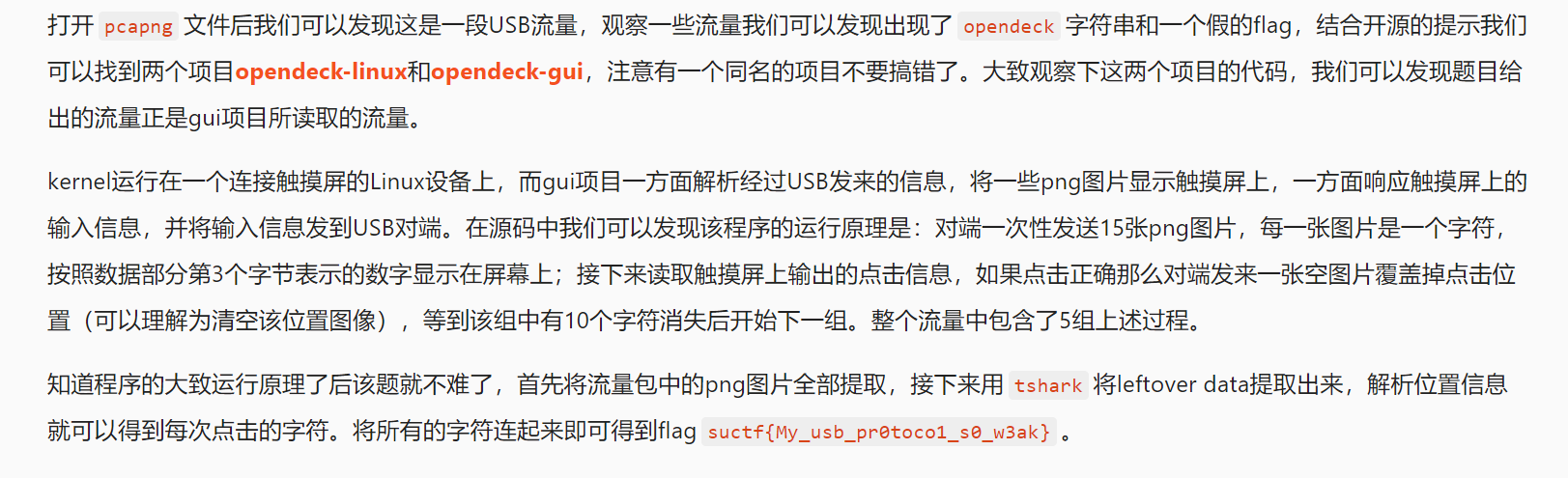

官网给的wp:

题目分析

说实话,没看懂这题考的啥意思,觉得考点没啥意义

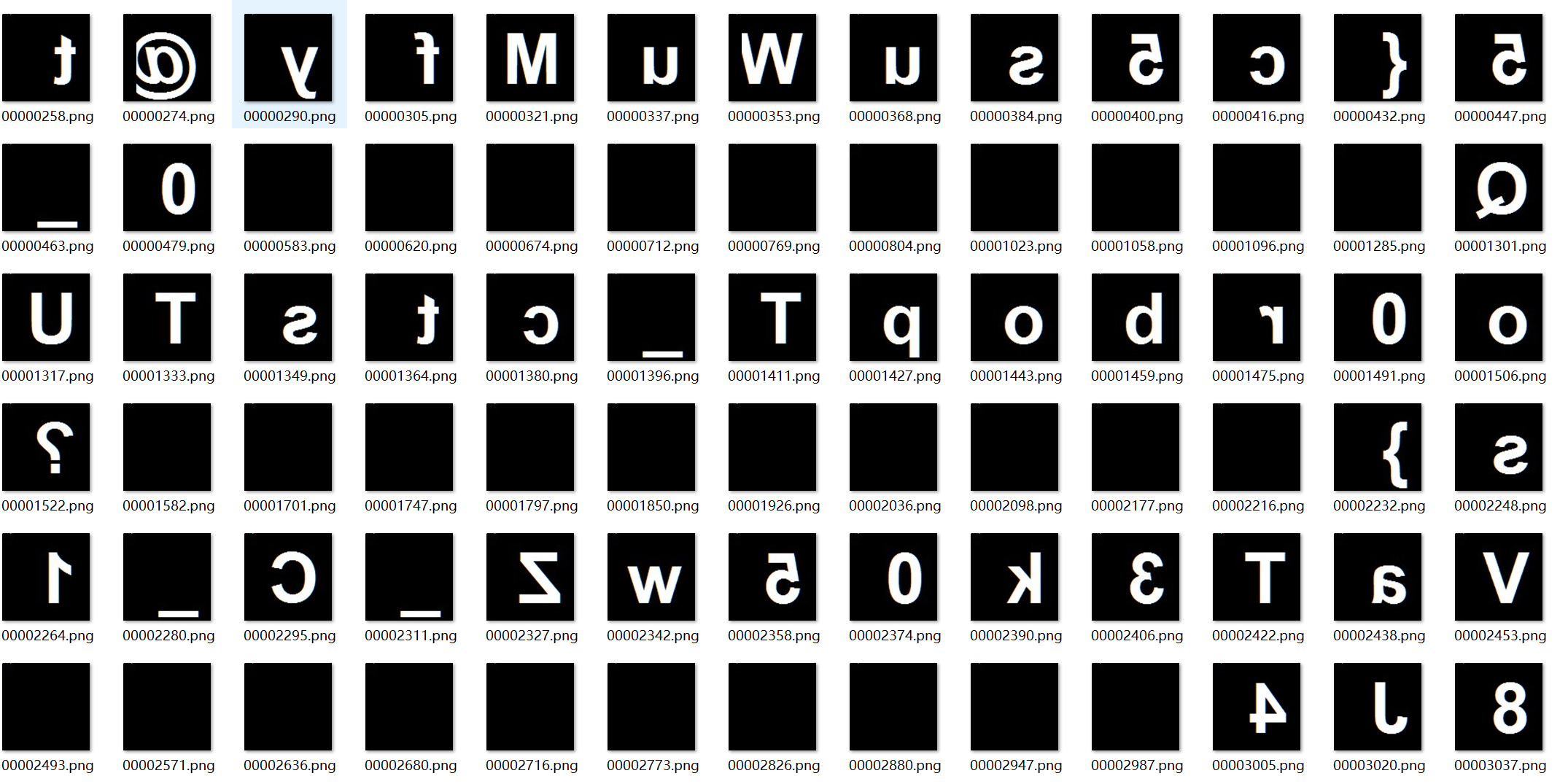

1、打开流量包,从标题就知道和 USB流量相关,foremost 分析一下 usbtraffic.pcapng 文件,得到了很多png 图片

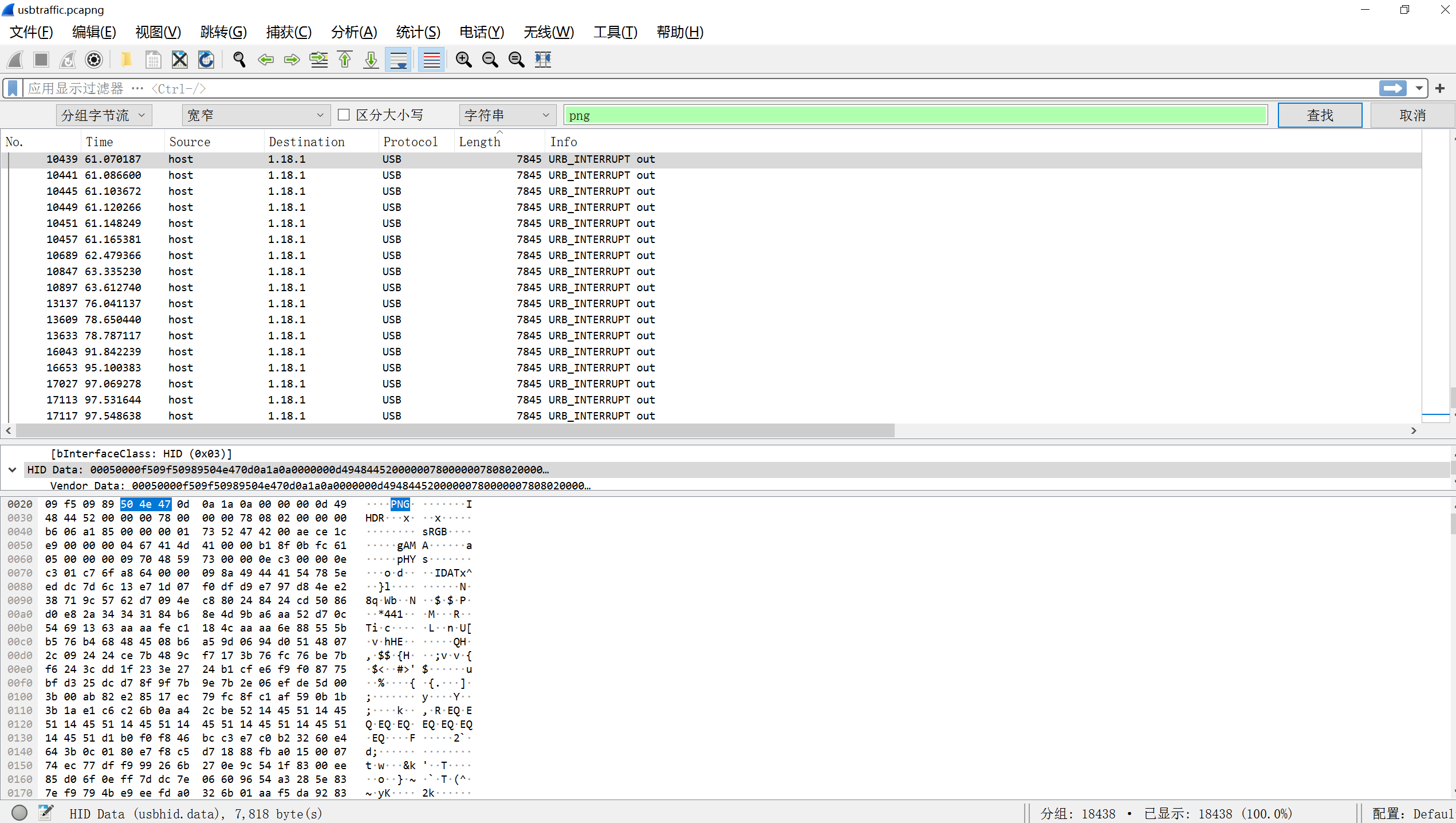

2、重新分析 usbtraffic.pcapng 流量包,搜索 png 字符信息

在长度为7845 的usb流量中发现有png 信息

将usb流量按长度排序,对Length=7845 的 png文件 进行分析,

发现传输每张图片的流量的数据部分第3个字节有一定的变化规律,

这道题这没啥好学习的点

最后就是得到这样的数据:

|

|

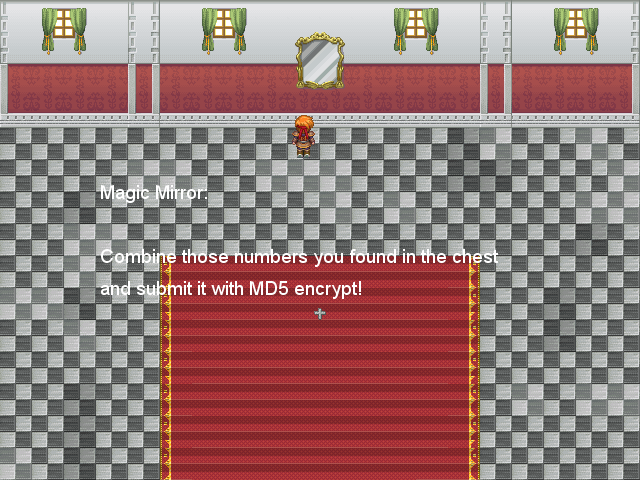

【*CTF2019】She

知识点:RPG Makr XP(游戏制作工具)

RPG Maker XP

题目分析

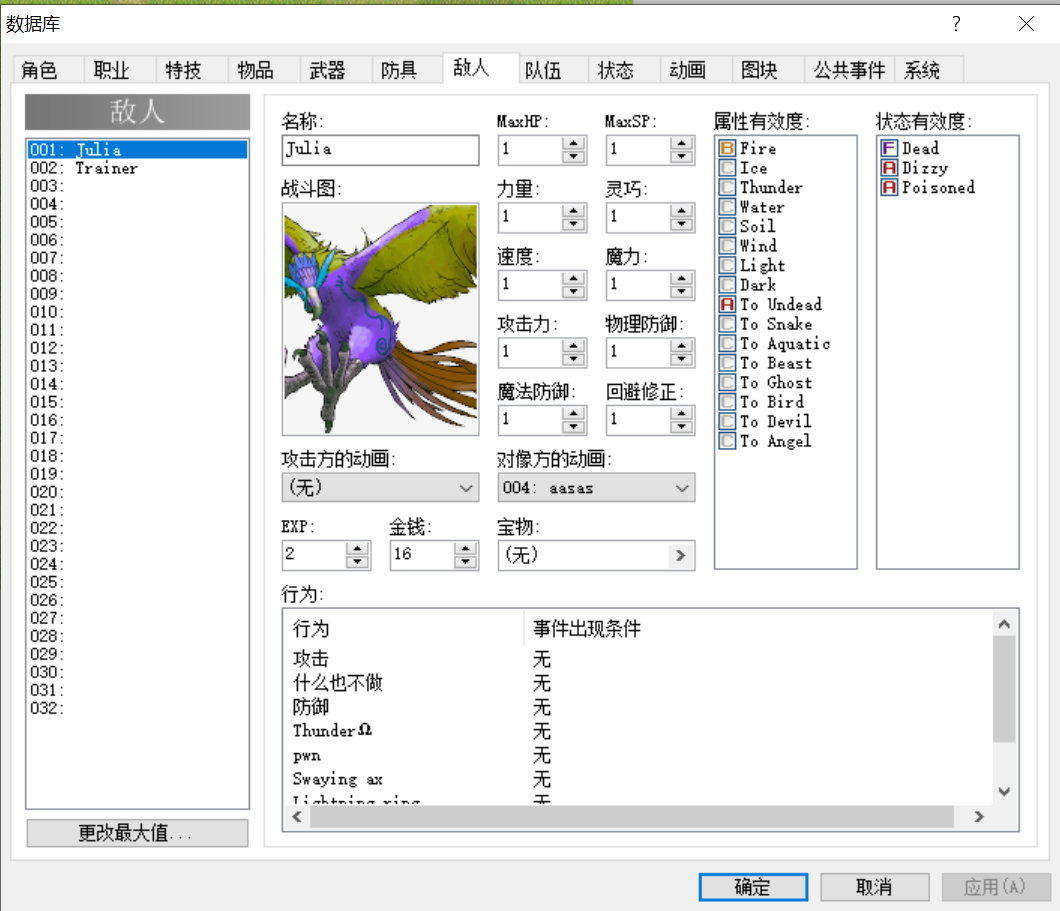

拿到题目给的游戏,查了一番,发现是用 RPG Maker XP 制作的一款游戏,下载RPG Maker XP

新建一个项目,将项目中的

Game.rxproj文件放入She游戏文件夹中,再用工具打开这个文件,就可以对游戏进行编辑了点击 工具 => 数据库 ,把怪物的数值都修改到最小,角色的搞成最大

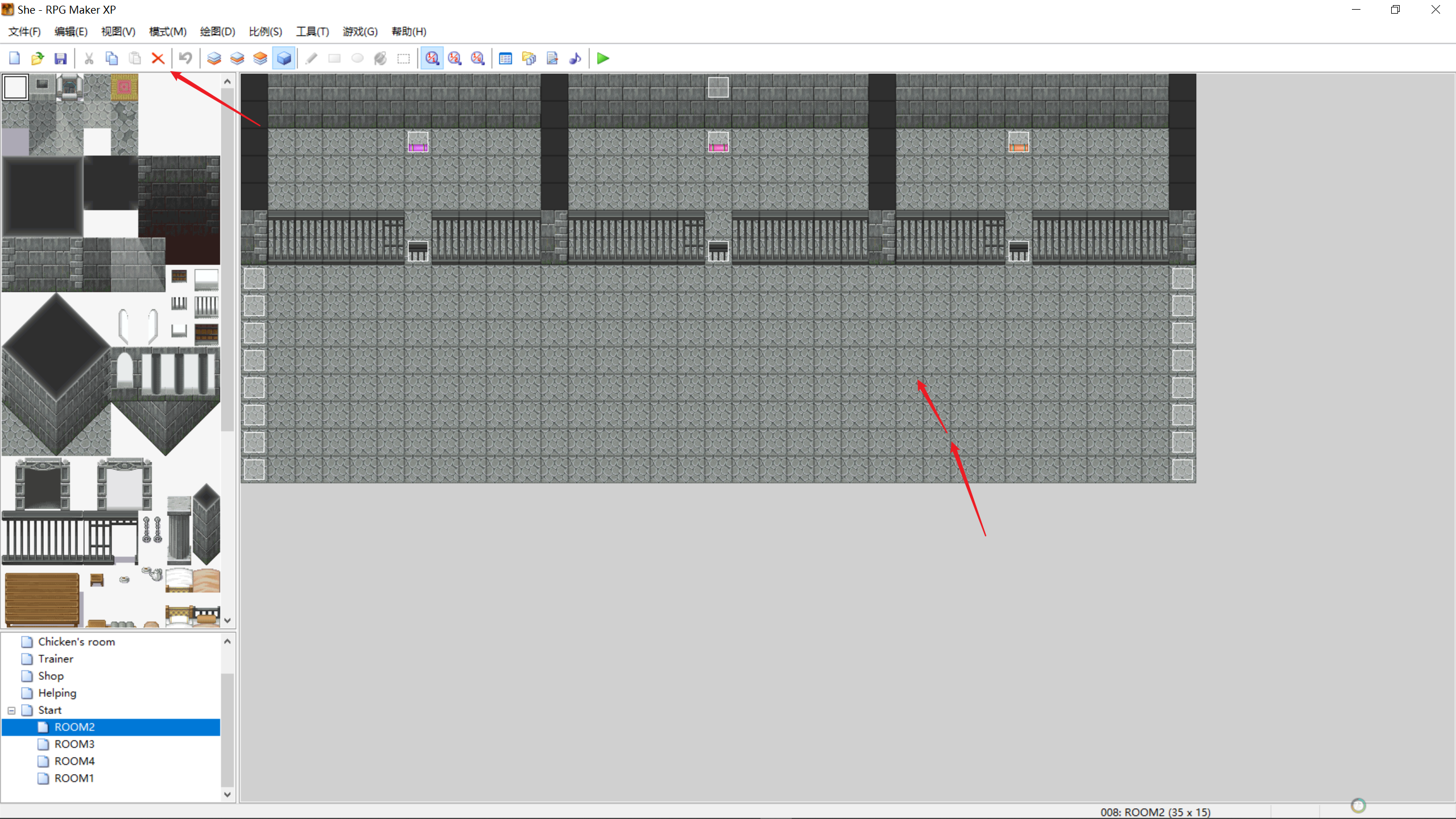

开挂后,怪鸟就被秒杀了,继续后面的游戏,进入一扇门后一直往右走,会有很多门,房间里面有箱子,但是门打不开,而且碰到里面的怪物就死了。

继续开挂,修改游戏数据,选择场景,点击蓝色方块,编辑事件。把怪物删掉

继续调试游戏,到了有门的房间后,一个个尝试打开。发现打开的箱子给出的数字为

213697,打开门的顺序为382157

当打开最后一扇门后,在中间会出现一扇隐藏的门,走进去和魔镜对话得知,提交的flag 应该进行 md5加密。

|

|

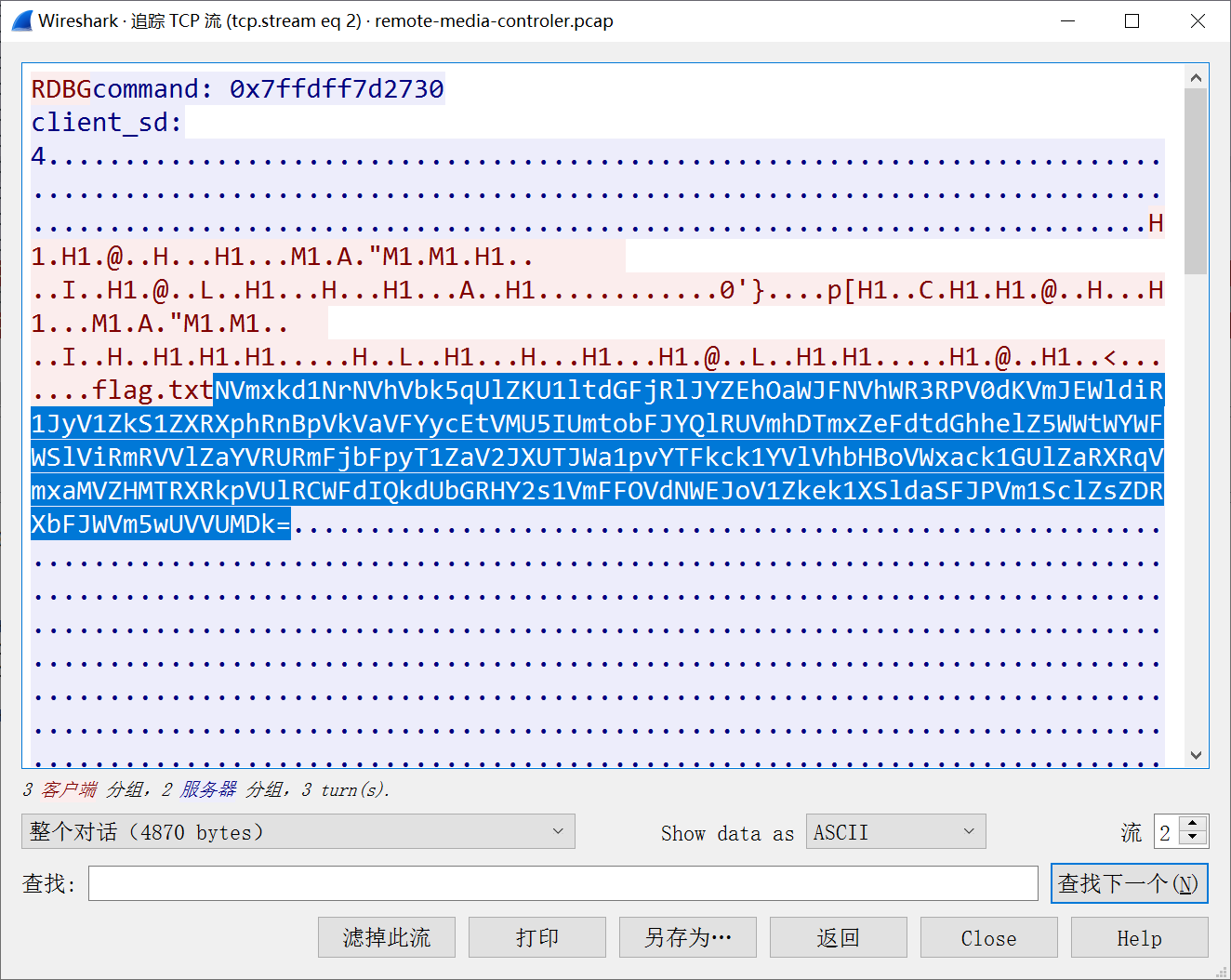

【INSHack2017】remote-multimedia-controller

知识点:流量分析(TCP)、签到题

题目分析

这题应该是个签到题,直接追踪 TCP流量分析,就能看到 flag.txt 文件 后面有 base64编码,连续解码就得到了 flag

|

|

|

|

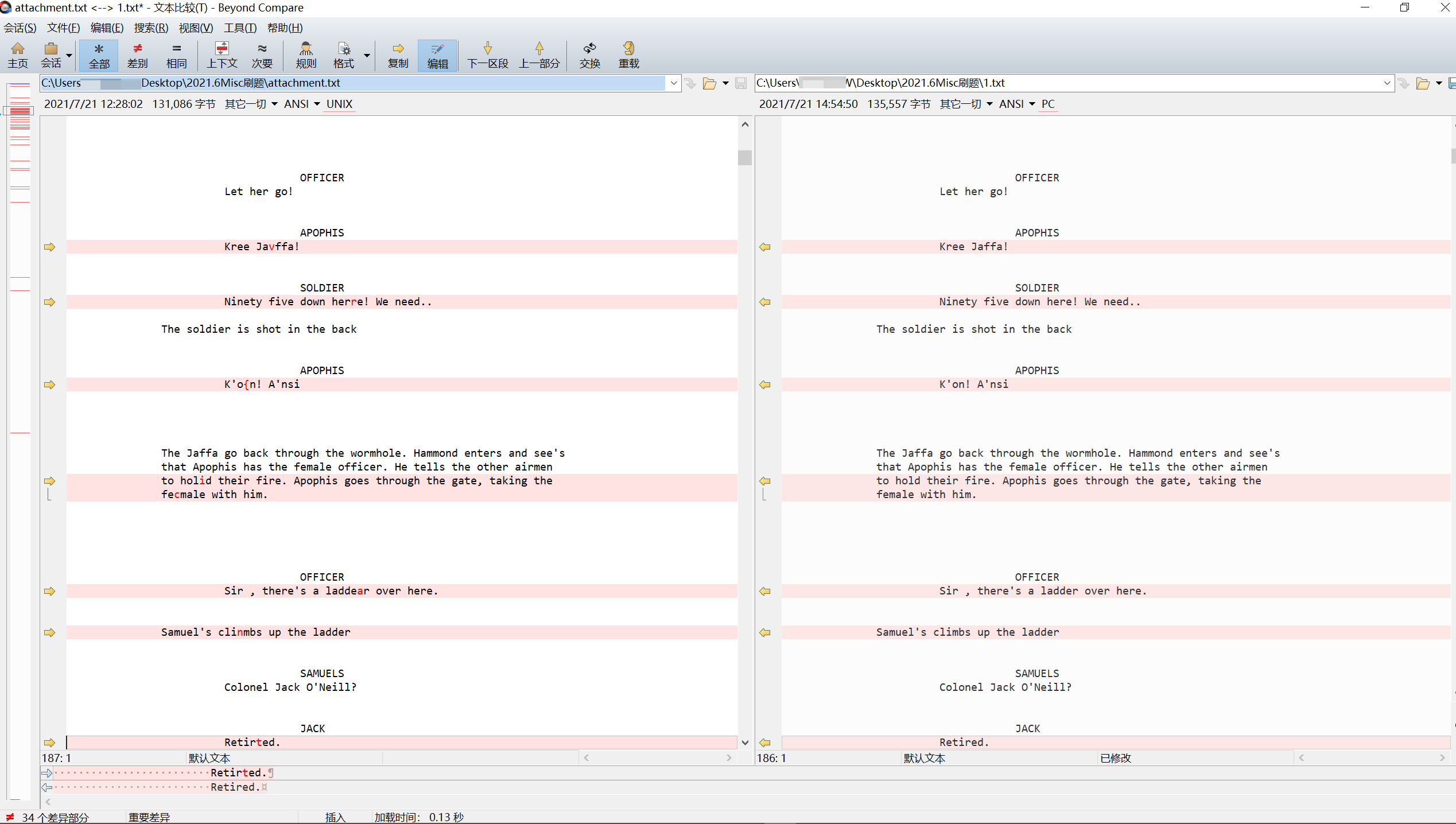

【watevrCTF 2019】Unspaellablle

知识点:google hacking、文件对比工具Beyond Compare

文件对比工具Beyond Compare

题目分析

打开题目给的文本,个人感觉是一段对话,去google查了下。是一段电影对话

将正版电影台词下载下来保存为文本,将两份文本用 Beyond Compare 进行文本数据的对比。

得到Flag:

|

|

【BSidesSF2019】thekey

知识点:USB流量分析

王一航大佬的 USB流量攻击分析脚本:

题目分析

打开题目文件,发现是 USB 流量

USB 流量分析流程走一套

|

|

|

|

|

|